Comment configurer le mode de communication HTTPS dans System Center Configuration Manager

Dans SCCM nativement, les communications entre clients et serveurs, et entre les serveurs ne sont pas sécurisées. System Center Configuration Manager permet de s’appuyer sur une infrastructure à clé publique (PKI) pour sécuriser une autorité de certification (CA) d’entreprise. Ce mécanisme peut être nécessaire pour des raisons de sécurité lors de la mise en œuvre d’une Cloud Management Gateway (CMG), Internet Based Client Management (IBCM), BitLocker management, de la communication avec les clients MacOS. Dans cet article, nous configurons la connexion HTTPS côté client au Management Point, Distribution Point et au Software Update Point.

Dans SCCM nativement, les communications entre clients et serveurs, et entre les serveurs ne sont pas sécurisées. System Center Configuration Manager permet de s’appuyer sur une infrastructure à clé publique (PKI) pour sécuriser une autorité de certification (CA) d’entreprise. Ce mécanisme peut être nécessaire pour des raisons de sécurité lors de la mise en œuvre d’une Cloud Management Gateway (CMG), Internet Based Client Management (IBCM), BitLocker management, de la communication avec les clients MacOS. Dans cet article, nous configurons la connexion HTTPS côté client au Management Point, Distribution Point et au Software Update Point.

1 Créer un groupe de sécurité Active Directory

1.1 Groupe pour les serveurs SCCM Internet Information Services

Sur votre contrôleur de domaine Active Directory, pour moi “CORPWADS1”.

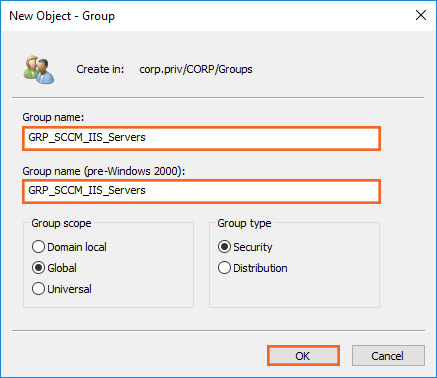

Ouvrez la console “Active Directory Users and Computers”, dans votre OU quand vous avez vos groupes, cliquez sur “Action” en haut, et sélectionnez “New” et cliquez sur “Group”.

Dans le champ “Group name :”, indiquez le nom suivant “GRP_SCCM_IIS_Servers” et dans le champ “Group name (pre-Windows 2000) :”, indiquez le nom suivant “GRP_SCCM_IIS_Servers”.

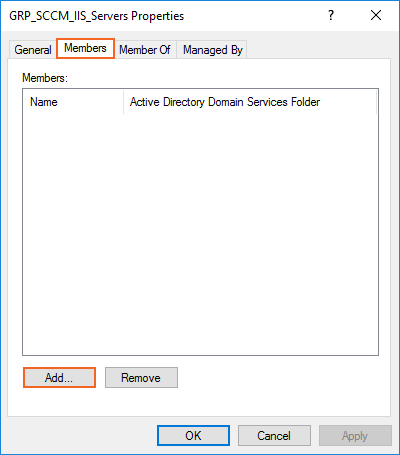

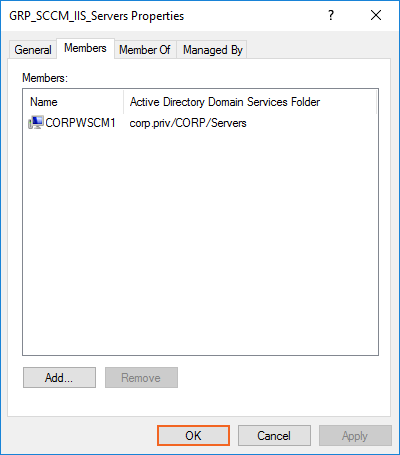

Double-cliquez sur le groupe “GRP_SCCM_IIS_Servers”.

Sélectionnez l’onglet “Members” en haut, en bas cliquez sur “Add…“.

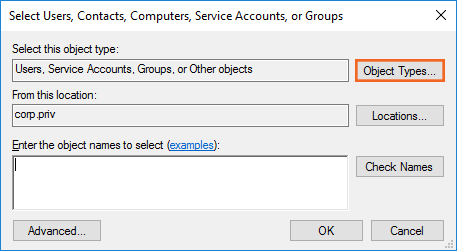

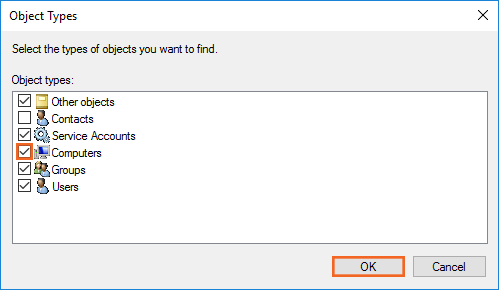

Cliquez sur “Object Types…“.

Cochez la case “Computers” et cliquez sur “OK”.

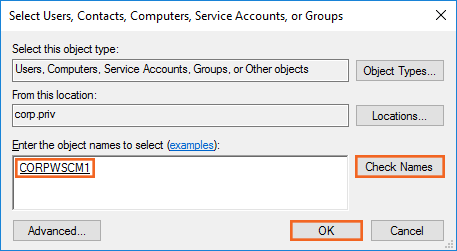

Dans le champ “Enter the object names to select (examples):” indiquez le nom de votre serveur SCCM “CORPWSCM1” et cliquez sur le bouton “Check Names”. Cliquez sur “OK”.

Cliquez sur “OK”.

1.2 Groupe pour les serveurs SCCM Distribution Point

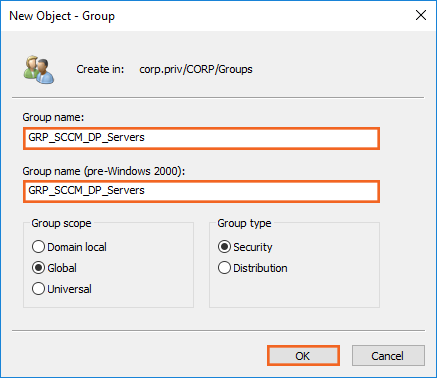

Dans la console “Active Directory Users and Computers”, dans votre OU lorsque celui-ci contient vos groupes, cliquez sur “Action” en haut, et sélectionnez “New” et cliquez sur “Group”.

Dans le champ “Group name :”, indiquez le nom suivant “GRP_SCCM_DP_Servers” et dans le champ “Group name (pre-Windows 2000) :”, indiquez le nom suivant “GRP_SCCM_DP_Servers”.

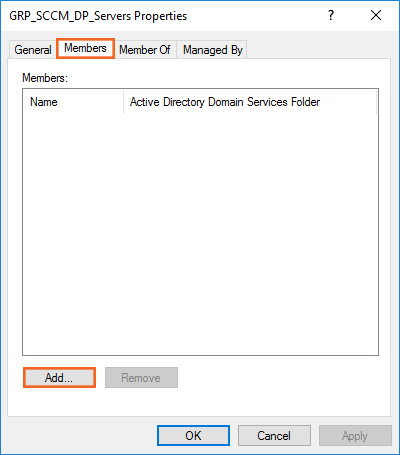

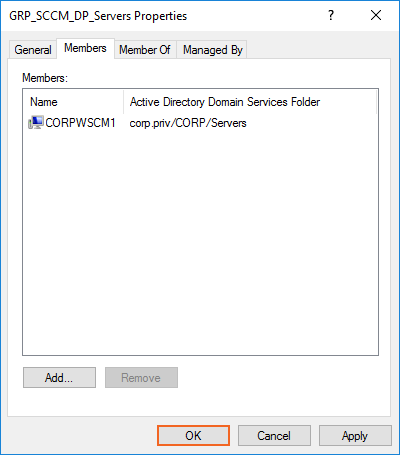

Double-cliquez sur le groupe “GRP_SCCM_DP_Servers”.

Sélectionnez l’onglet “Members” en haut, en bas cliquez sur “Add…“.

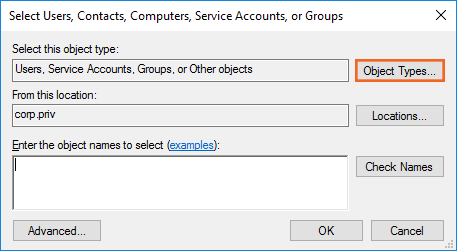

Cliquez sur “Object Types…“.

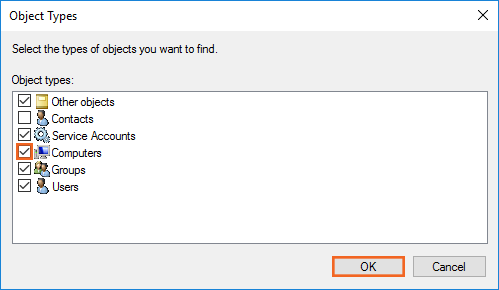

Cochez la case “Computers” et cliquez sur “OK”.

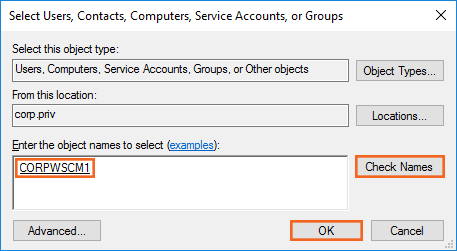

Dans le champ “Enter the object names to select (examples):” indiquez le nom de votre serveur SCCM “CORPWSCM1” et cliquez sur le bouton “Check Names”. Cliquez sur “OK”.

Cliquez sur “OK”.

Ensuite, redémarrez le serveur CORPWSCM1, pour que le changement prenne effet.

2 Créer des modèles de certificat sur l’autorité de certification

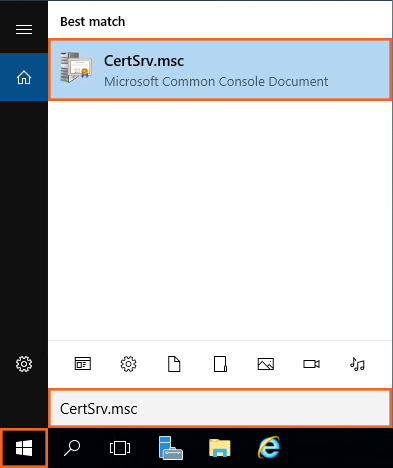

Sur votre server Active Directory Certificate Service, pour moi “CORPWADS1”.

Ouvrez le “Windows Start Menu”, dans la barre de recherche, cherchez la console “CertSrv.msc” et ouvrez-la.

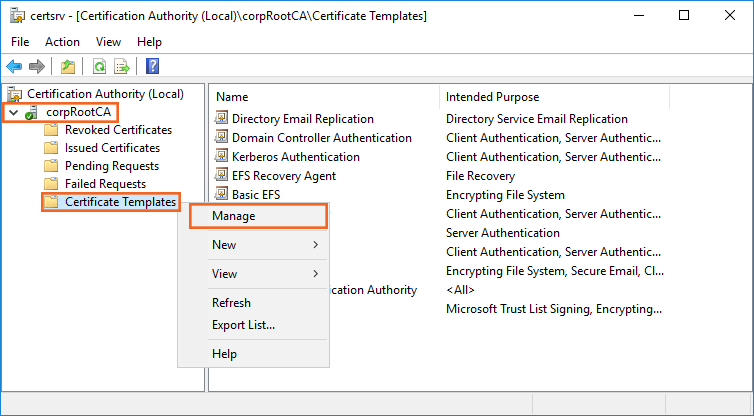

Dans la barre de gauche, développez “corpRootCA”, cliquez avec le bouton droit sur “Certificate Templates” et cliquez sur “Manage”.

2.1 Certificat Internet Information Services

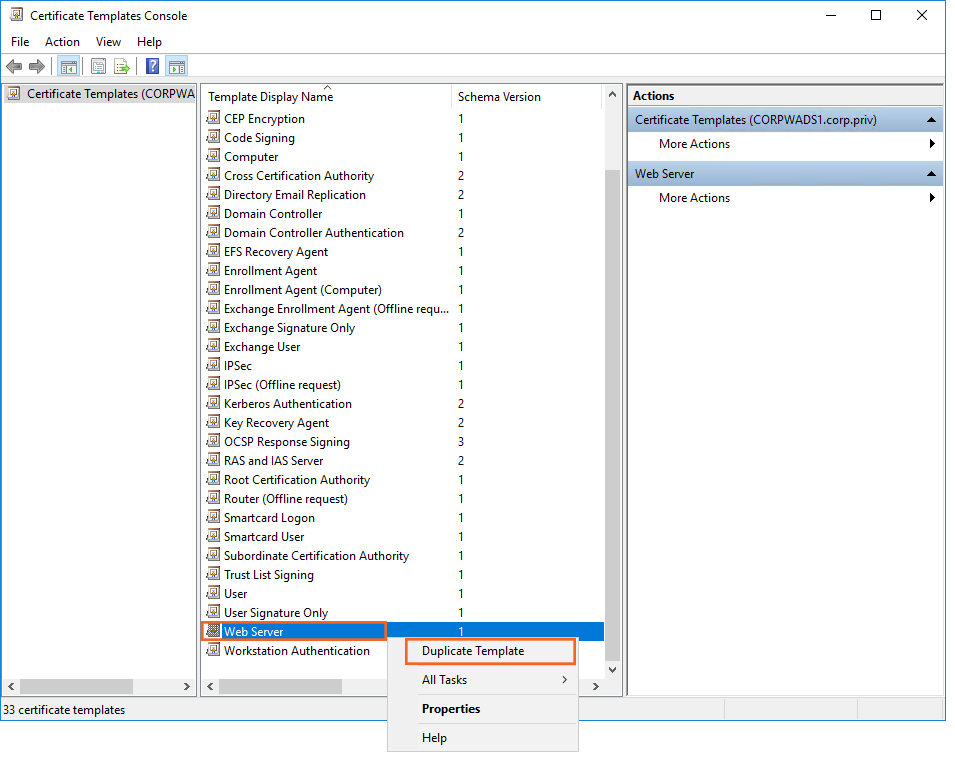

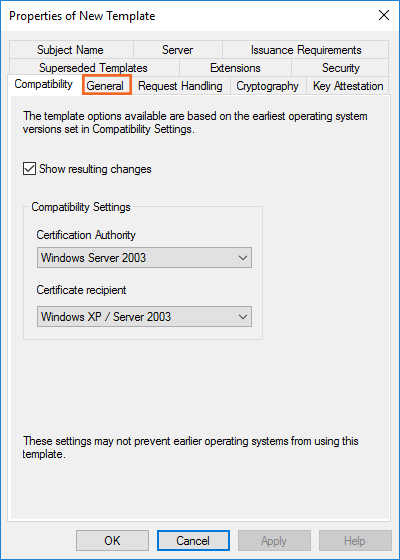

Dans la console “Certificate Templates Console”, en bas, cliquez avec le bouton droit de la souris sur “Web Server” et sélectionnez “Duplicate Template”.

Sélectionnez l’onglet “General”.

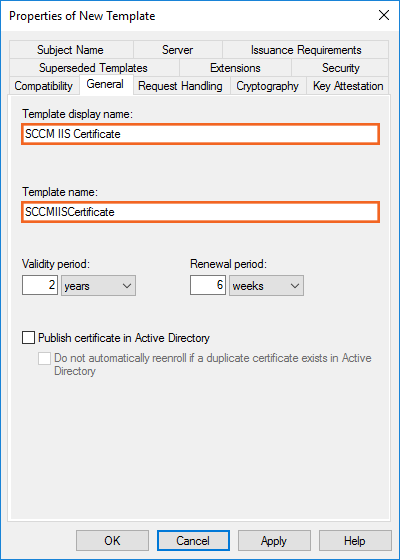

Dans le champ “Template display name:”, indiquez le nom suivant “SCCM IIS Certificate” et dans le champ “Template name:”, indiquez le nom suivant “SCCMIISCertificate”.

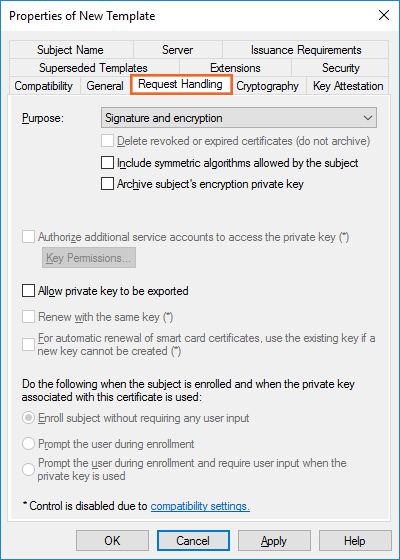

Sélectionnez l’onglet “Request Handling”, vérifiez que “Allow private key to be exported” n’est pas sélectionné.

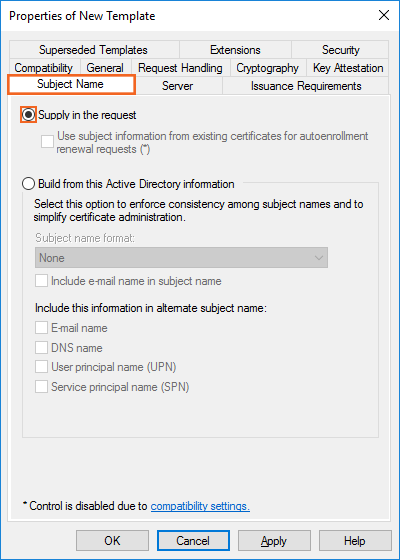

Sélectionnez l’onglet “Subject Name”, vérifiez que “Supply in the Request” est sélectionné.

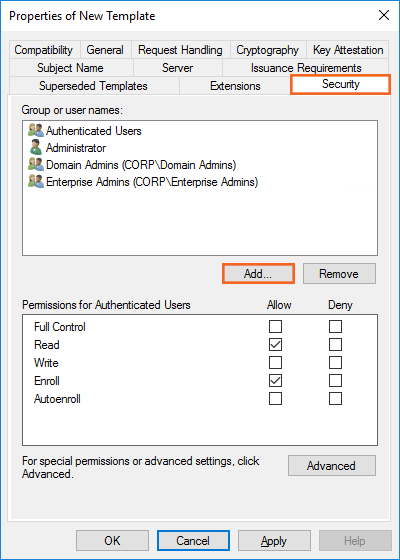

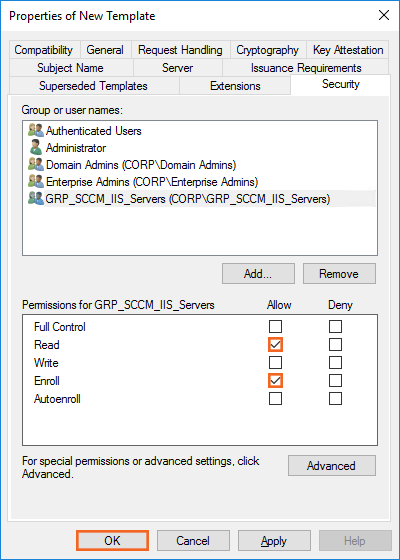

Sélectionnez l’onglet “Security”, cliquez sur “Add…“.

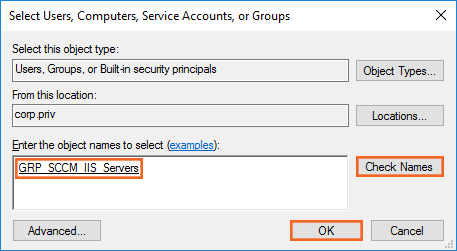

Dans le champ “Enter the object names to select (examples):” indiquez le nom suivant de votre groupe “GRP_SCCM_IIS_Servers” et cliquez sur “Check Names”. Cliquez sur “OK”.

Pour le groupe “GRP_SCCM_IIS_Servers”, cochez les cases “Read” et “Enroll”. Cliquez sur “OK”.

2.2 Certificat Distribution Point

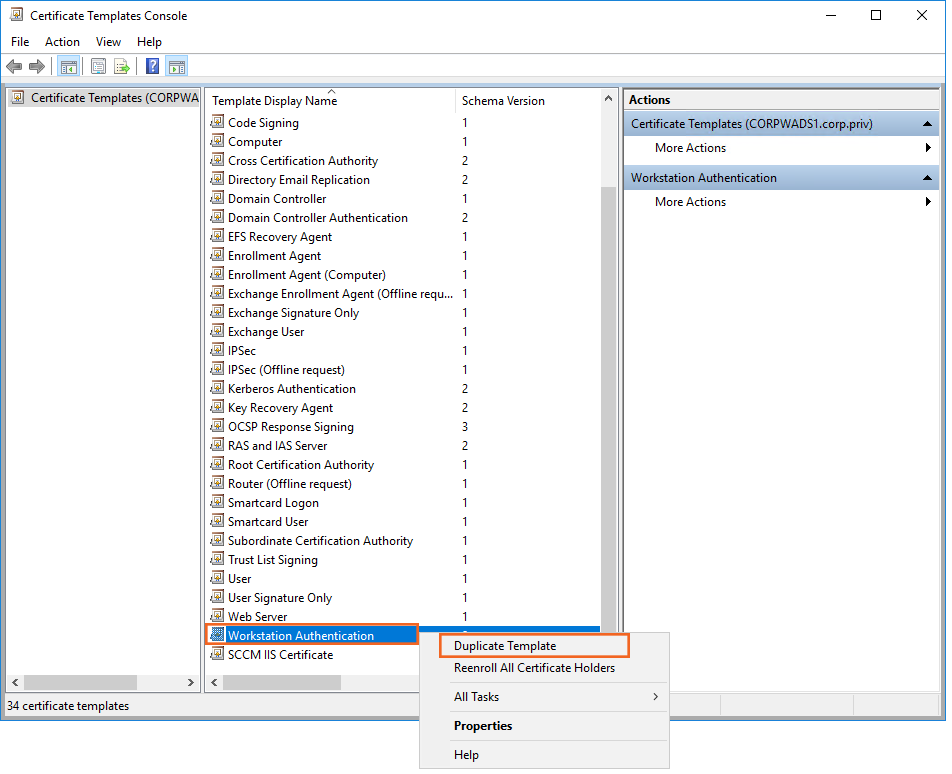

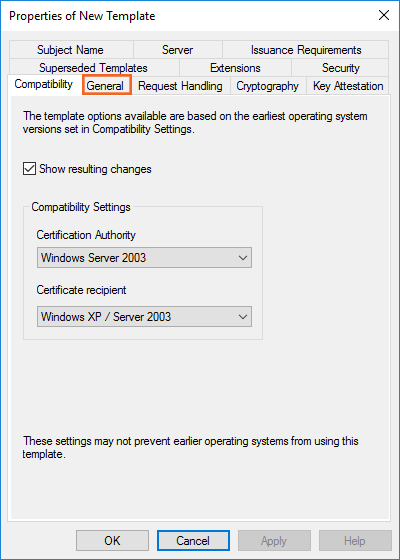

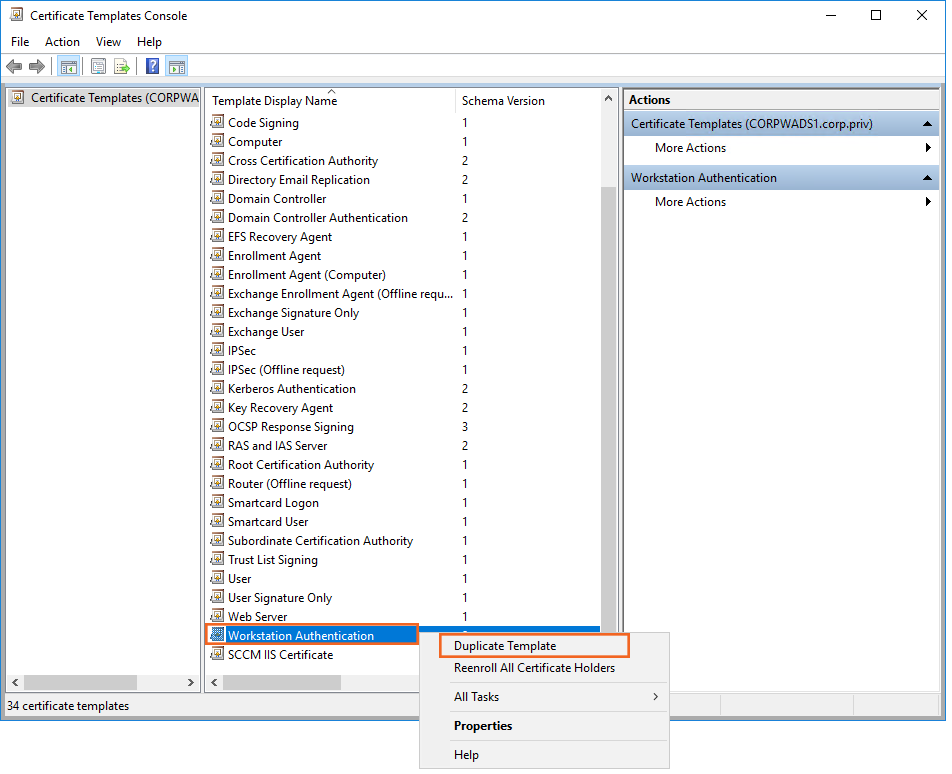

Dans la console “Certificate Templates Console”, en bas, cliquez avec le bouton droit de la souris sur “Workstation Authentification” et sélectionnez “Duplicate Template”.

Sélectionnez l’onglet “General”.

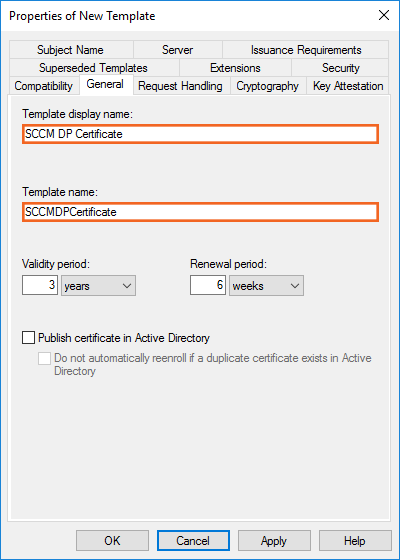

Dans le champ “Template display name:”, indiquez le nom suivant “SCCM DP Certificate” et dans le champ “Template name:”, indiquez le nom suivant “SCCMDPCertificate”.

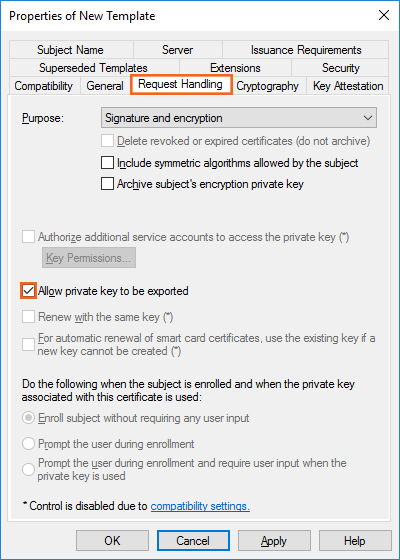

Sélectionnez l’onglet “Request Handling”, cochez la case “Allow private key to be exported”.

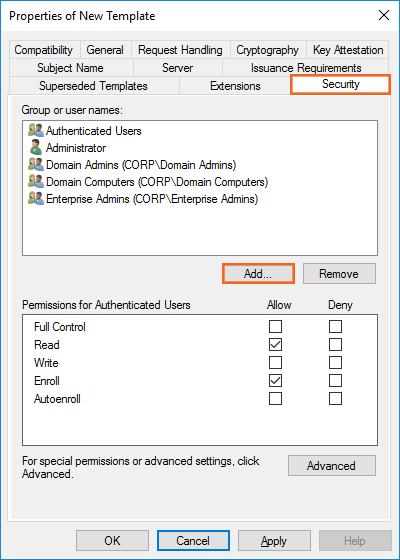

Sélectionnez l’onglet “Security”, cliquez sur “Add…“.

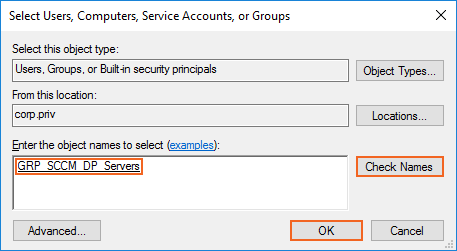

Dans le champ “Enter the object names to select (examples):”, indiquez le nom suivant de votre groupe “GRP_SCCM_DP_Servers” et cliquez sur “Check Names”. Cliquez sur “OK”.

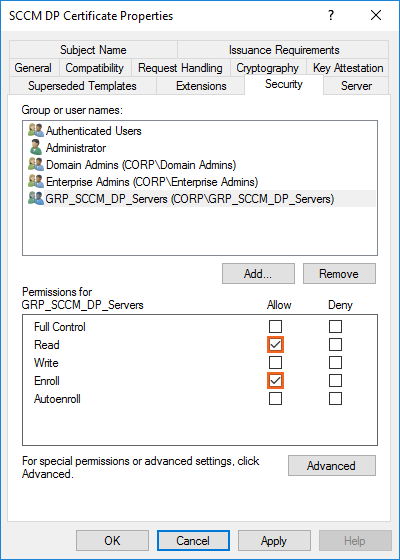

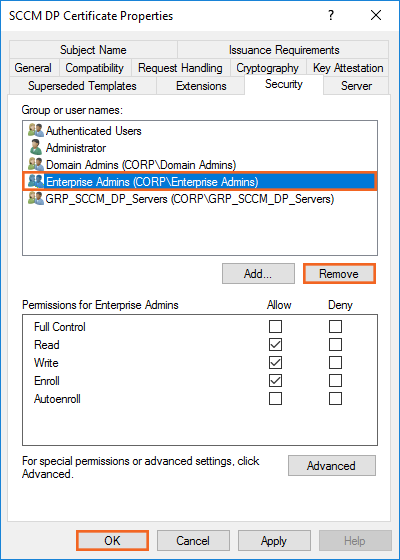

Pour le groupe “GRP_SCCM_DP_Servers”, cochez les cases “Read” et “Enroll”.

Sélectionnez le groupe “Entreprise Admins (CORP\Entreprise Admins)” et cliquez sur le bouton “Remove”. Cliquez sur “OK”.

2.3 Certificat Client

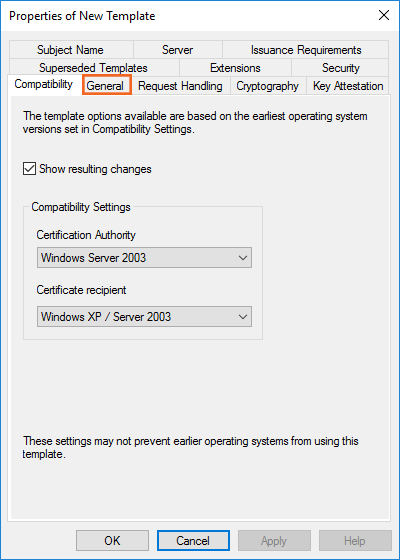

Dans la console “Certificate Templates Console”, en bas, cliquez avec le bouton droit de la souris sur “Workstation Authentification” et sélectionnez “Duplicate Template”.

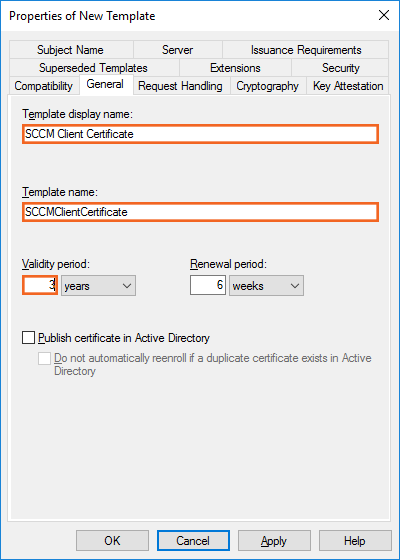

Sélectionnez l’onglet “General”.

Dans le champ “Template display name:”, indiquez le nom suivant “SCCM Client Certificate” et dans le champ “Template name:”, indiquez le nom suivant “SCCMClientCertificate”, dans le champ “Validity period:”, indiquez “3” ans.

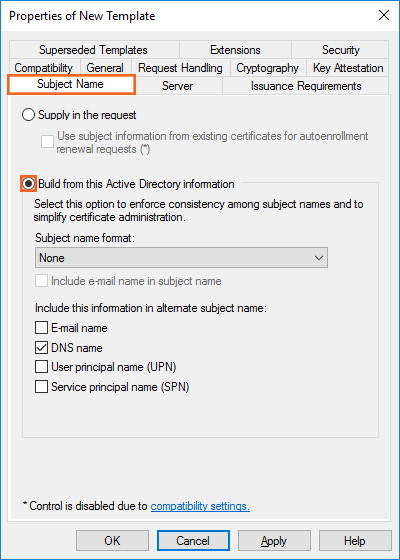

Sélectionnez l’onglet “Subject Name”, puis cochez la case “Build from this Active Directory information”.

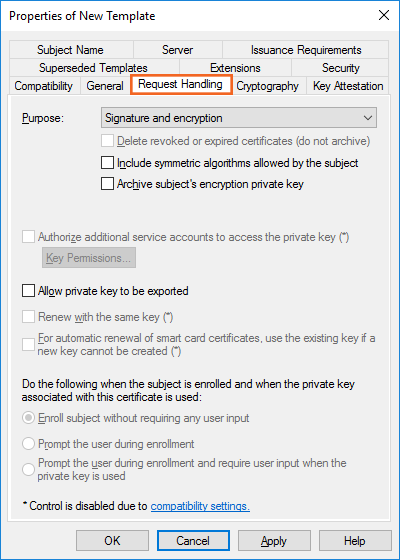

Sélectionnez l’onglet “Request Handling”, vérifiez que “Allow private key to be exported” n’est pas sélectionné.

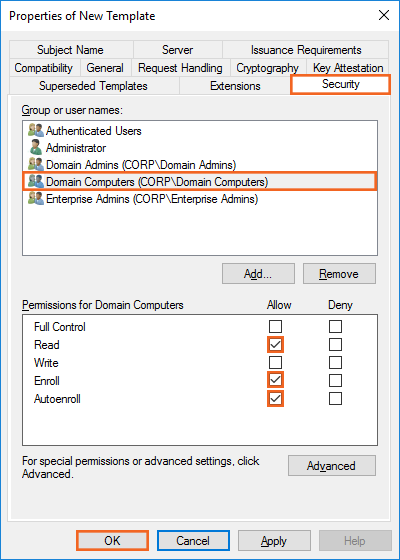

Sélectionnez l’onglet “Security”, pour le groupe “Domain Computers (CORP\Domain Computers)”, cochez les cases “Read”, “Enroll” et “Autoenroll”. Cliquez sur “OK”.

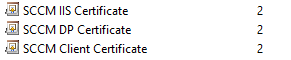

Les trois modèles de SCCM sont maintenant affichés ci-dessous, fermez la console Certificate Templates Console.

3 Déployer les certificats

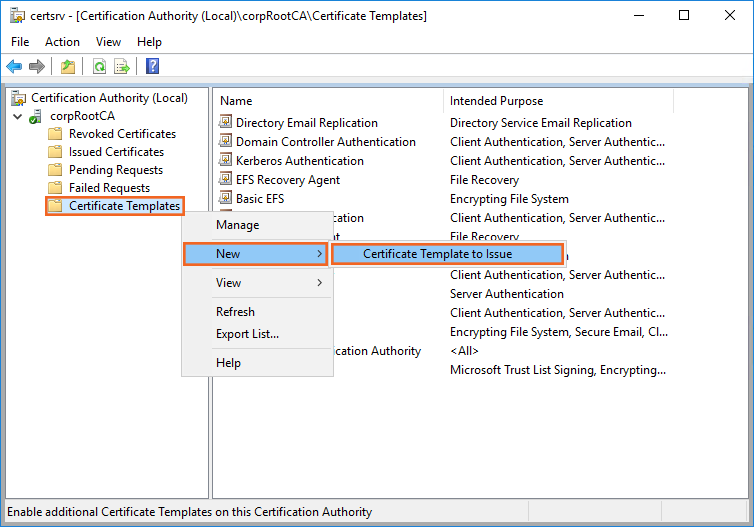

3.1 Publier les Certificates Templates

De retour sur la console “certsrv”, dans la barre de gauche, cliquez à droite sur “Certificate Templates” et cliquez sur “New” et sur “Certificate Template to Issue”.

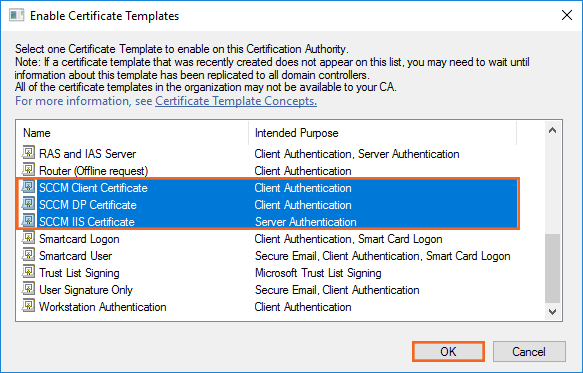

Sélectionnez vos trois modèles de certificat, “SCCM Client Certificate”, “SCCM DP Certificate”, “SCCM IIS Certificate” et cliquez sur “OK”.

3.2 Créer une GPO d’inscription automatique pour les ordinateurs

Sur votre contrôleur de domaine Active Directory, pour moi “CORPWADS1”.

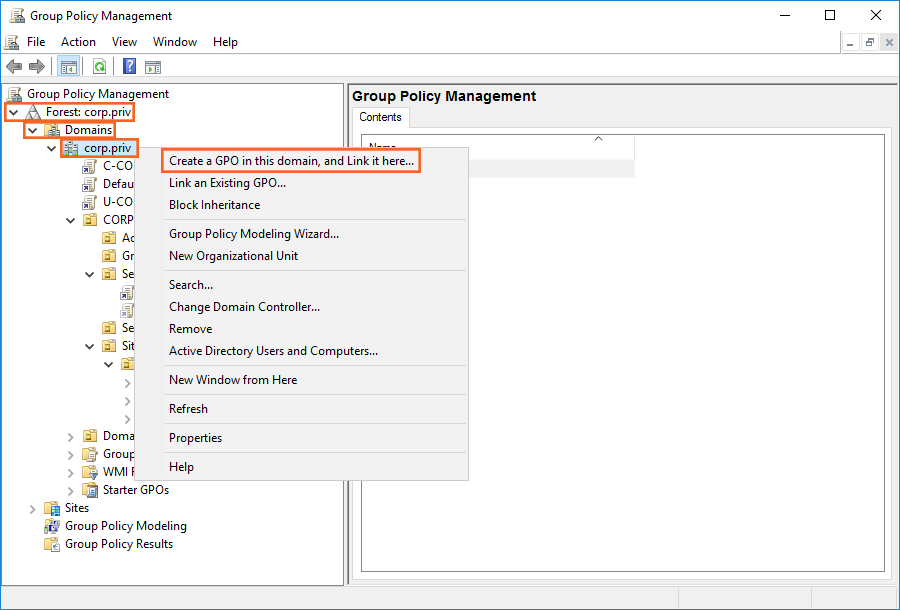

Ouvrez la console “Group Policy Management”, développez “Forest : corp.priv”, “Domains”, cliquez à droite sur “corp.priv” et sélectionnez “Create a GPO in this domain, and Link it here…“.

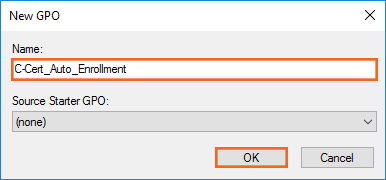

Dans le champ “Nom :”, indiquez le nom suivant “C-Cert_Auto_Enrollment” et cliquez sur “OK”.

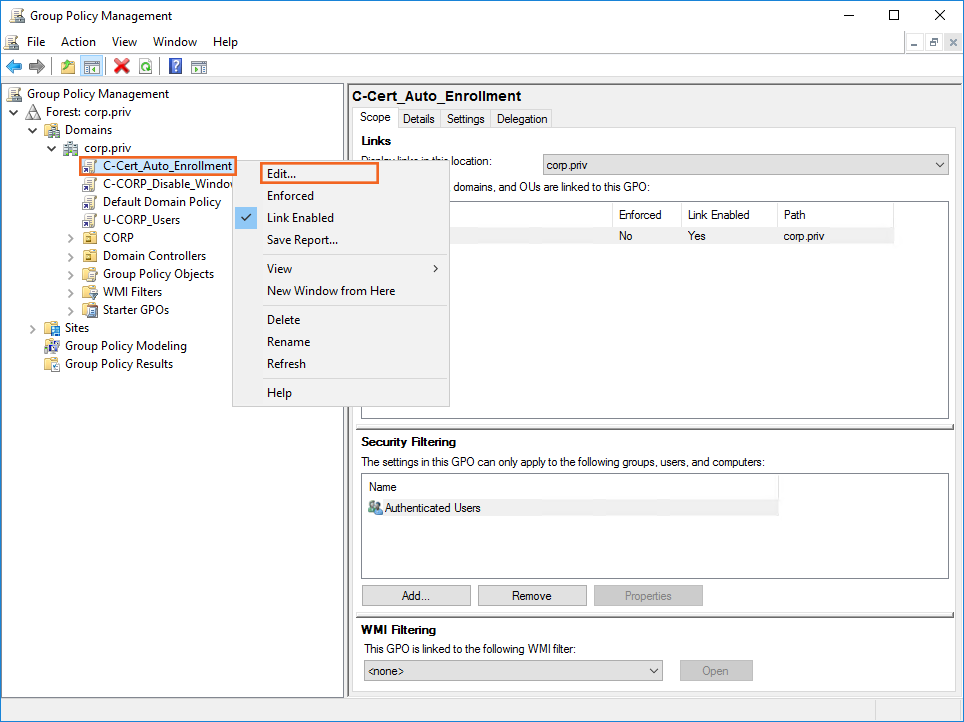

Cliquez à droite sur votre GPO “C-Cert_Auto_Enrollment” et cliquez sur “Edit…“.

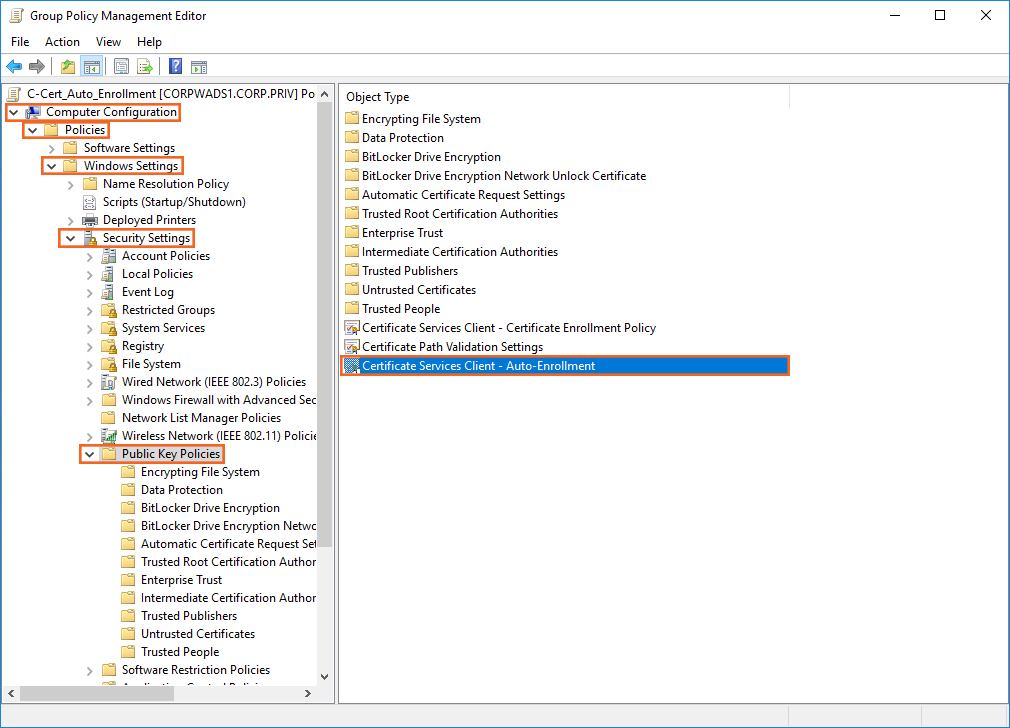

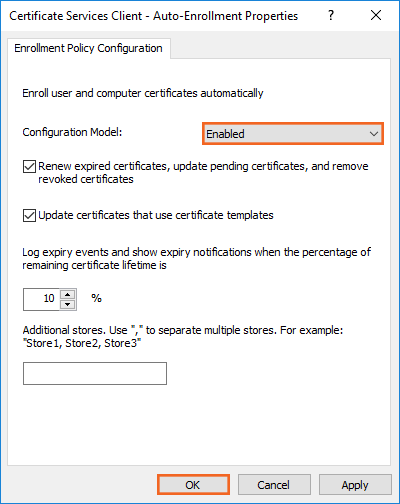

Dans la console “Group Policy Management Editor”, dans la barre de gauche, développez “Computer Configuration”, “Policies”, “Windows Settings”, “Security Settings”, “Public Key Policies” et dans la barre de droite, double-cliquez sur “Certificate Services Client - Auto-Enrollment”.

Sur le “Configuration Model:” sélectionnez “Enabled” et cliquez sur “OK”.

3.3 Demandez le certificat du client dans votre serveur SCCM

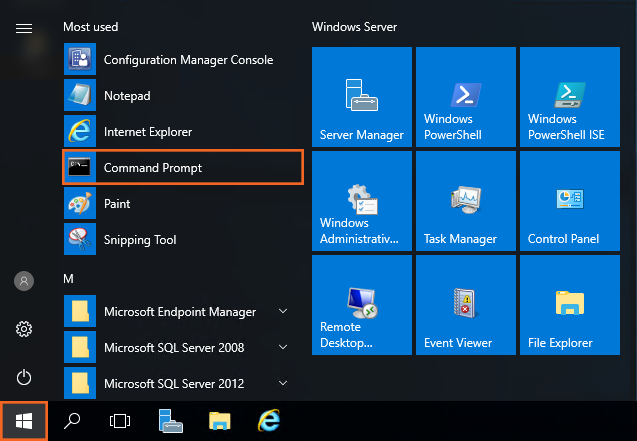

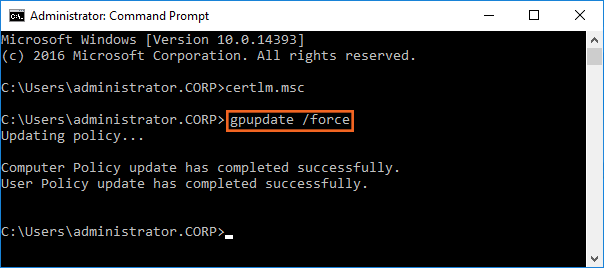

Sur votre serveur SCCM, pour moi “CORPWSCM1”. Ouvrez le “Windows Start Menu”, puis “Command Prompt”.

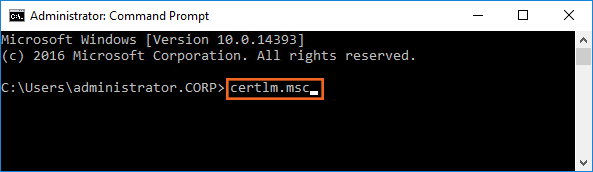

Dans l’invite de commande, tapez la commande “certlm.msc” et tapez “Enter”.

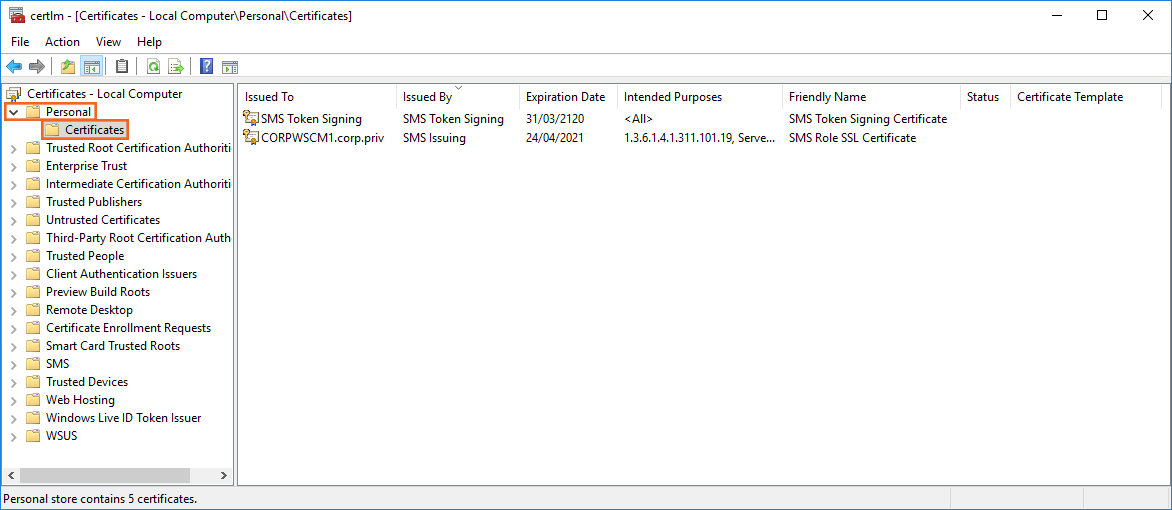

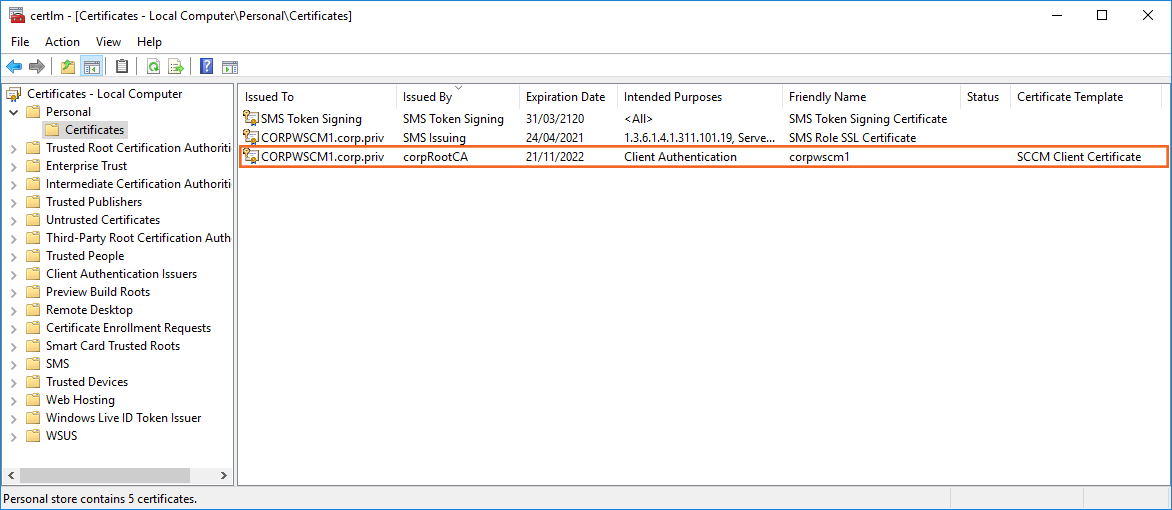

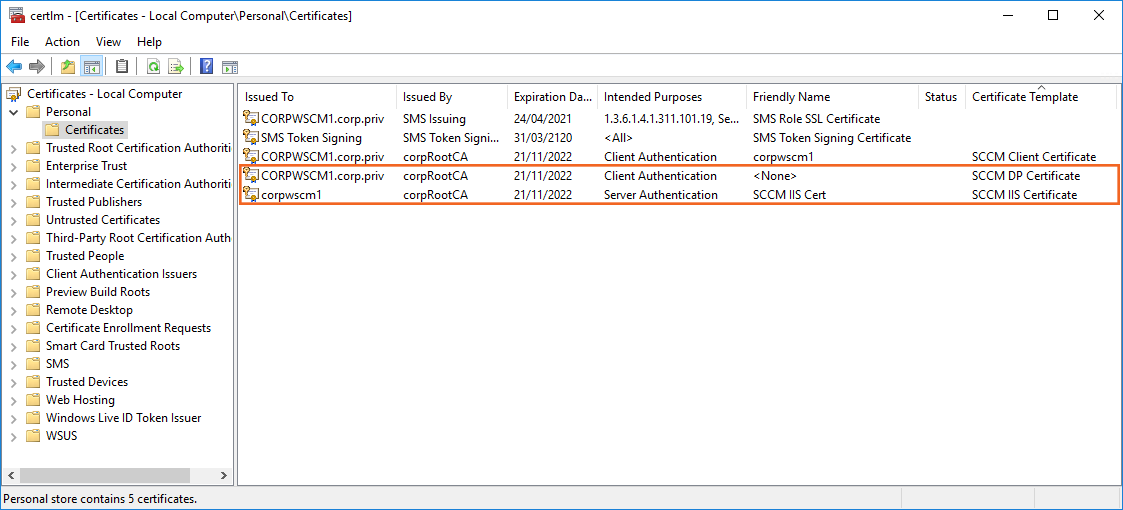

Dans la console certlm, dans la barre de gauche, développez “Personal” et double-cliquez sur “Certificates”. Vous pouvez voir les certificats publiés par défaut pour les serveurs.

Passez à l’invite de commande, tapez la commande “gpupdate /force” et tapez “Enter”.

Retournez à la console certlm, rafraîchissez la vue, vous pouvez voir que le modèle “SCCM Client Certificate” a généré le certificat d’authentification du certificat du client.

3.4 Générer les certificats sur les serveurs SCCM

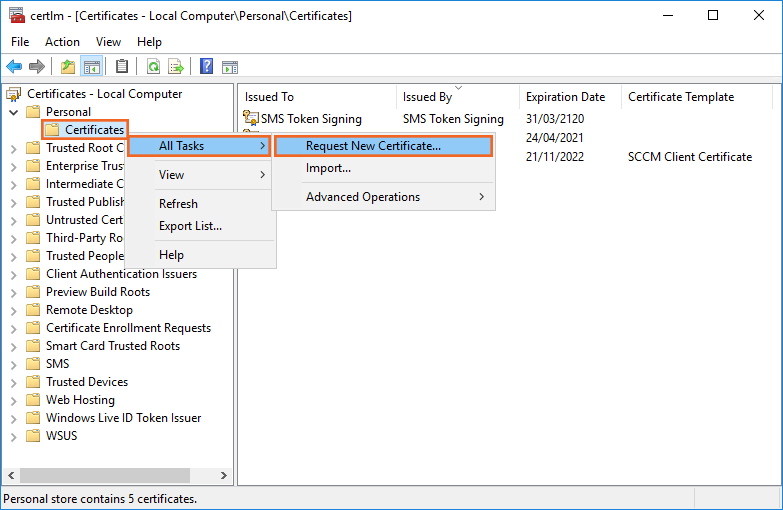

Dans la console certlm, dans la barre de gauche, cliquez sur “Certificates”, cliquez sur “All Tasks”, cliquez sur “Request New Certificate…“.

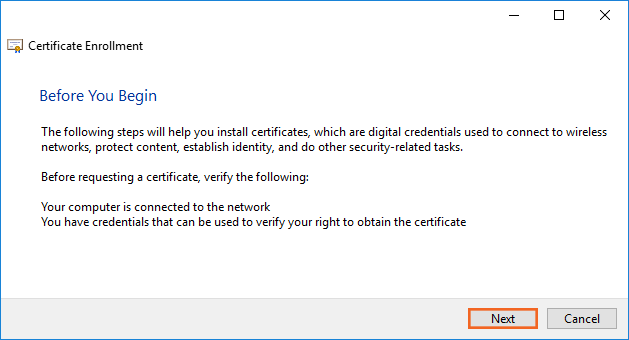

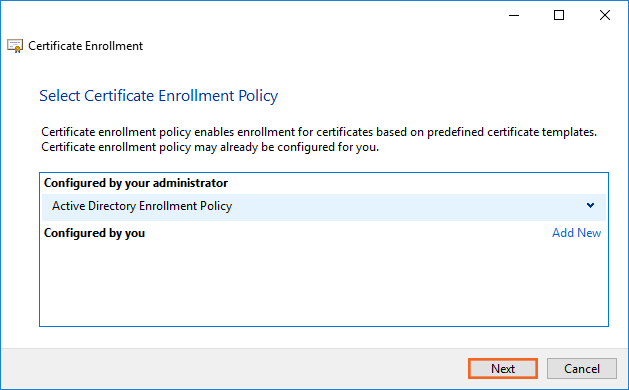

Cliquez sur “Next”.

Cliquez sur “Next”.

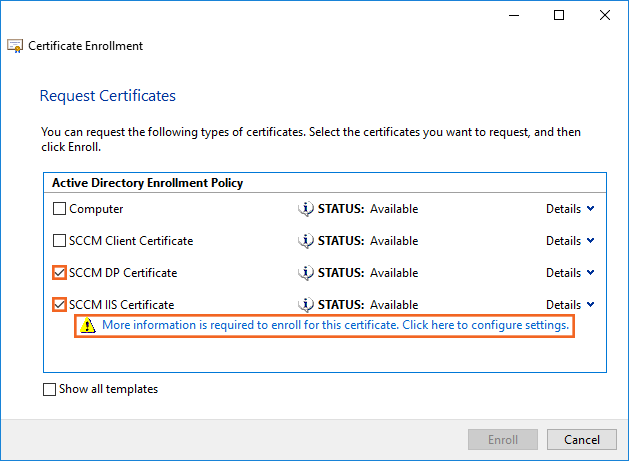

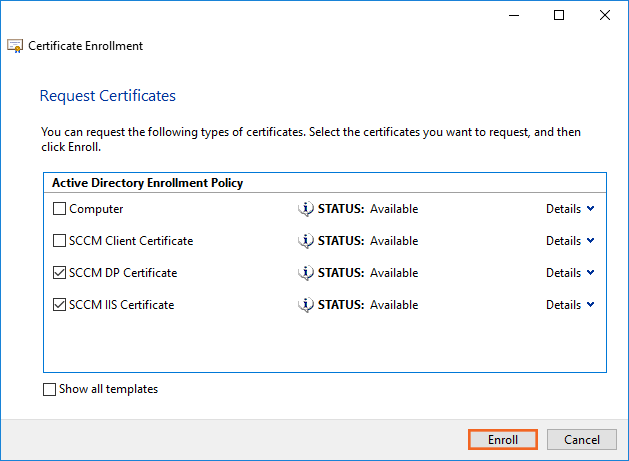

Cochez les cases “SCCM DP Certificate” et “SCCM IIS Certificate”. Et cliquez sur le lien “More information is required to enroll for this certificate. Click here to configure settings”.

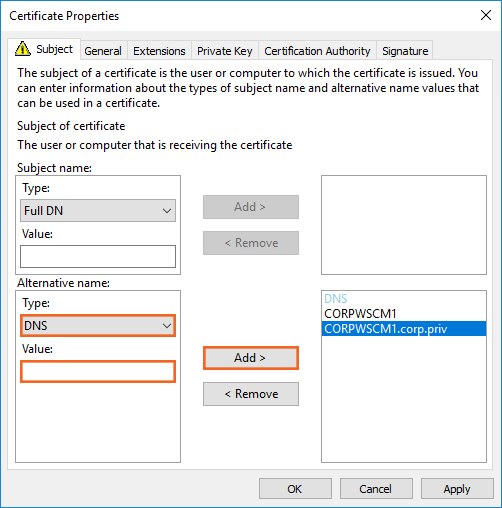

Dans “Alternative name :”, dans “Type :” sélectionnez “DNS”, dans “Value :” remplissez le nom DNS de votre serveur et cliquez sur “Add >”. Répétez l’opération avec le nom FQDN de votre serveur.

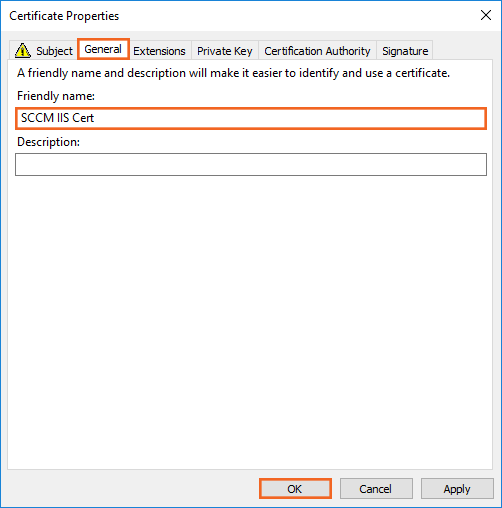

Sélectionnez l’onglet “General”. Dans “Friendly name :” remplissez le nom suivant “SCCM IIS Cert”.

Cliquez sur “OK”.

Cliquez sur “Enroll”.

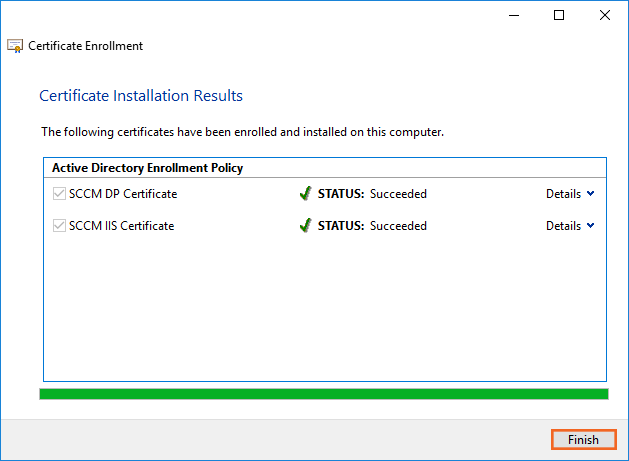

Cliquez sur “Finish”.

Vous pouvez voir les modèles de “SCCM DP Certificate” et de “SCCM IIS Certificate” qui ont été générés.

3.5 Export du certificat du distribution point

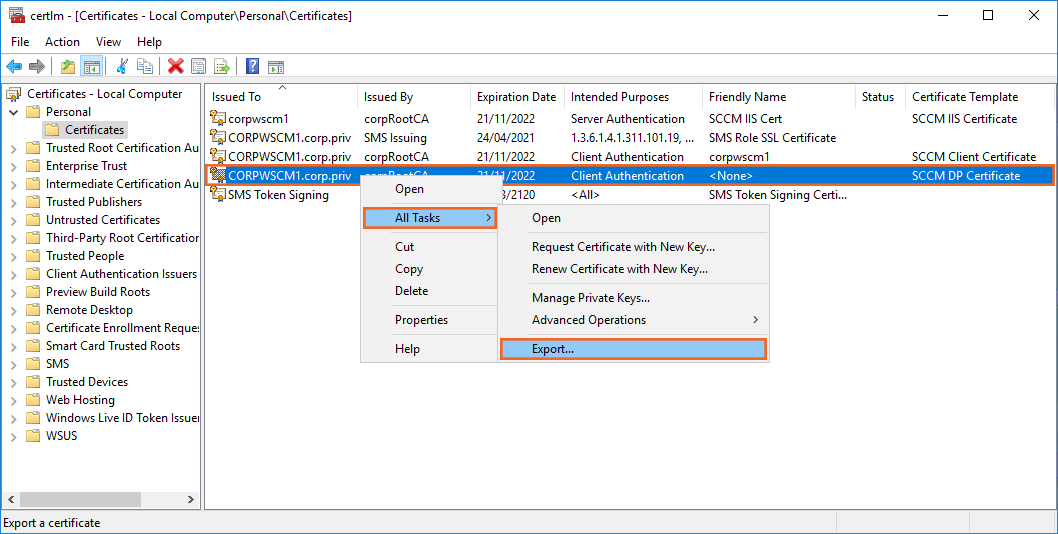

Cliquez à droite sur votre “SCCM DP Certificate”, sélectionnez “All Tasks” et cliquez sur “Export…“.

Cliquez sur “Next”.

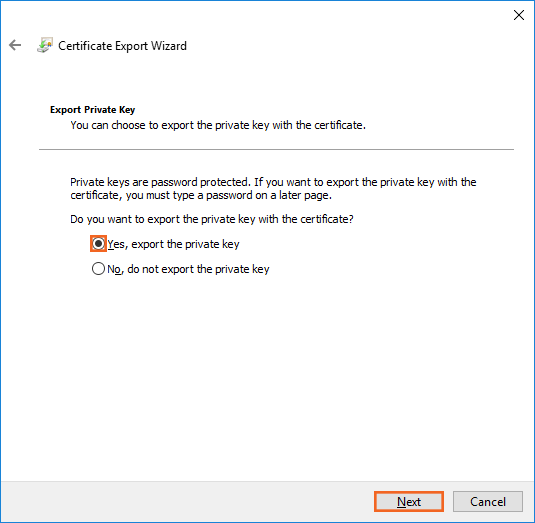

Sélectionnez “Yes, export the private key” et cliquez sur “Next”.

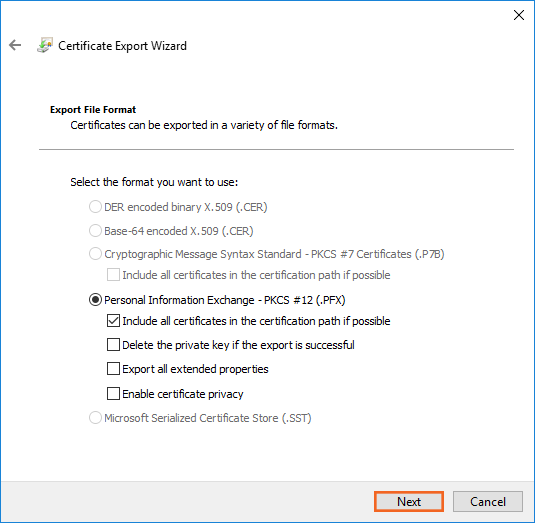

Cliquez sur “Next”.

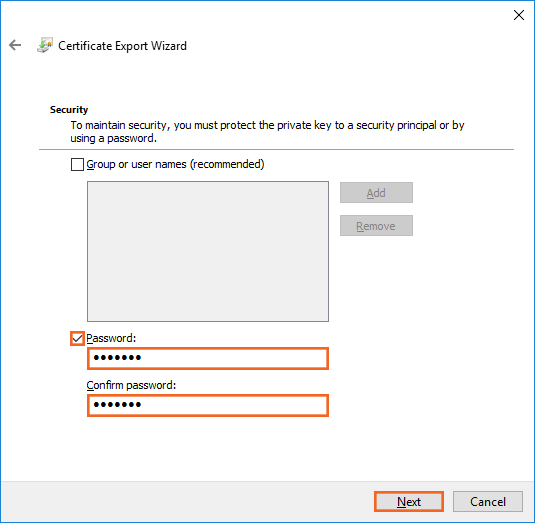

Cochez la case “Password:”, entrez un “Password:” et confirmez-le, cliquez sur “Next”.

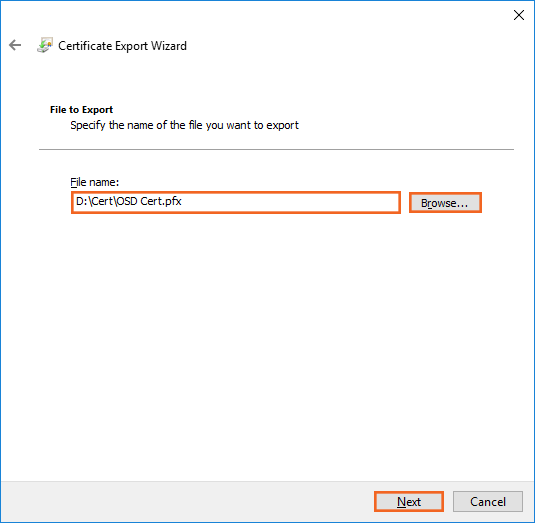

Cliquez sur le bouton “Browse…“ et remplissez le champ, pour moi “D:\Cert\OSD Cert.pfx”. Cliquez sur “Suivant”.

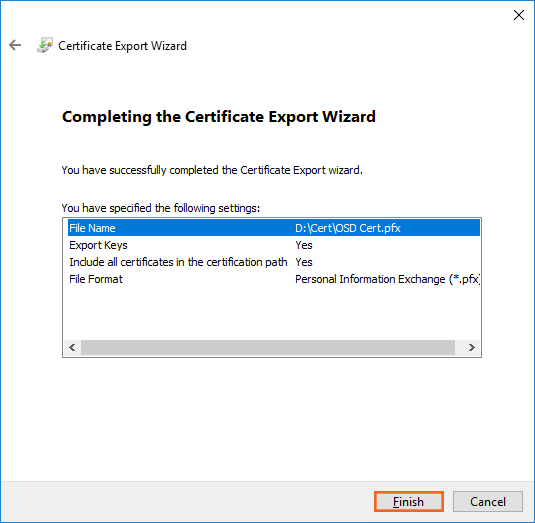

Cliquez sur “Finish”.

Cliquez sur “OK”.

4 Modification de la configuration des Internet Information Services

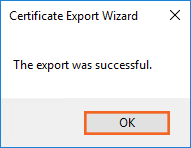

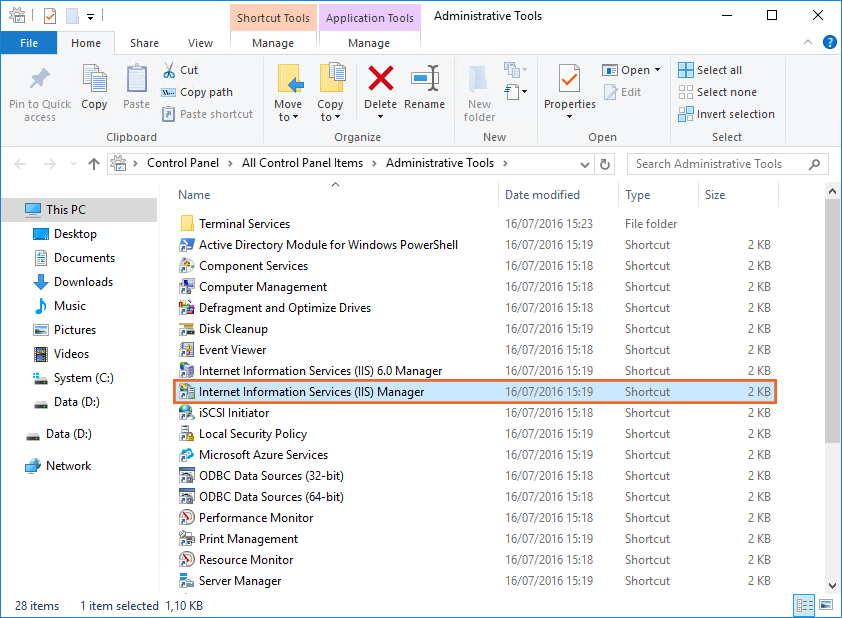

Sur votre serveur SCCM, pour moi “CORPWSCM1”. Ouvrez le “Windows Start Menu”, à droite, cliquez sur “Windows Administrative Tools”.

Ouvrez la console “Internet Information Services (IIS) Manager”.

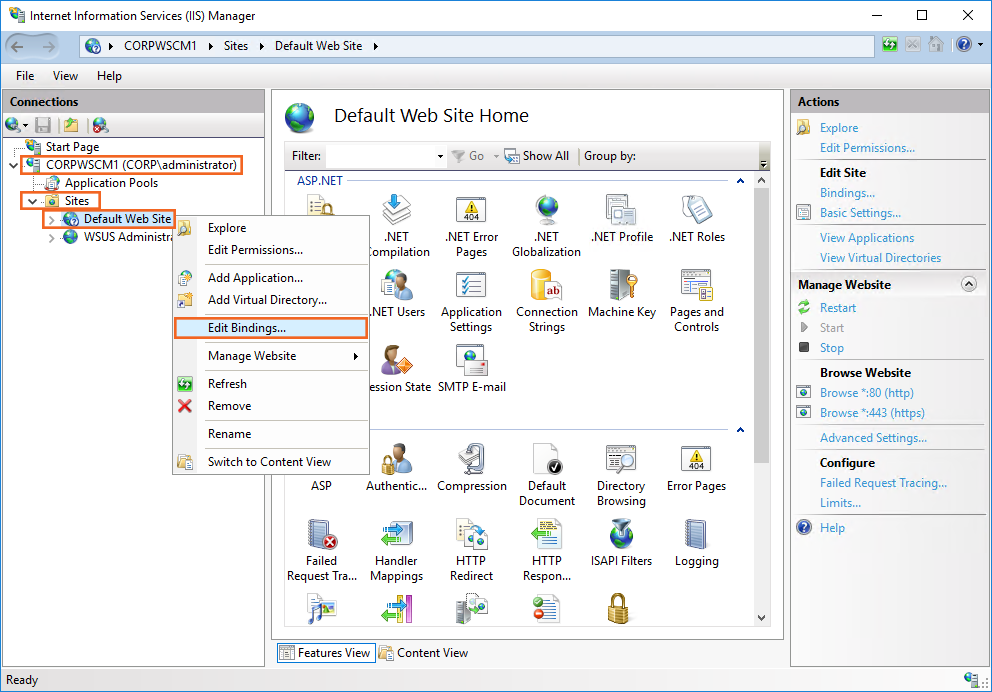

Dans la console “Internet Information Services (IIS) Manager”, cliquez sur “CORPWSCM1 (CORP\administrator)”, cliquez sur “Sites”, cliquez à droite sur “Default Web Site” et sélectionnez “Edit Bindings…“.

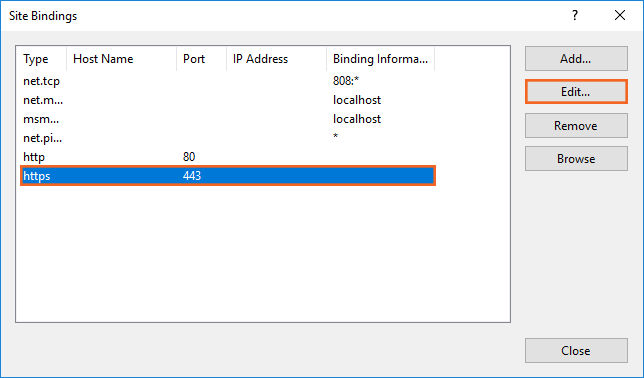

Sélectionnez la ligne “https” et cliquez sur “Edit…“.

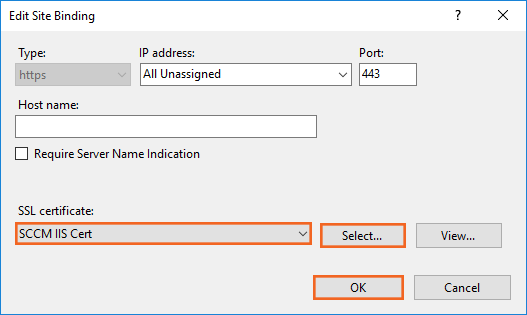

Cliquez sur “Select…“ et sélectionnez sur “SSL Certificate” le certificat “SCCM IIS Cert” et cliquez sur “OK”.

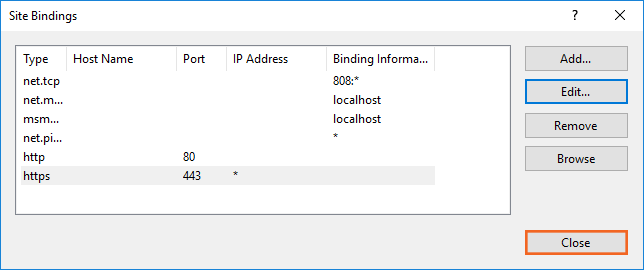

Cliquez sur “Close”.

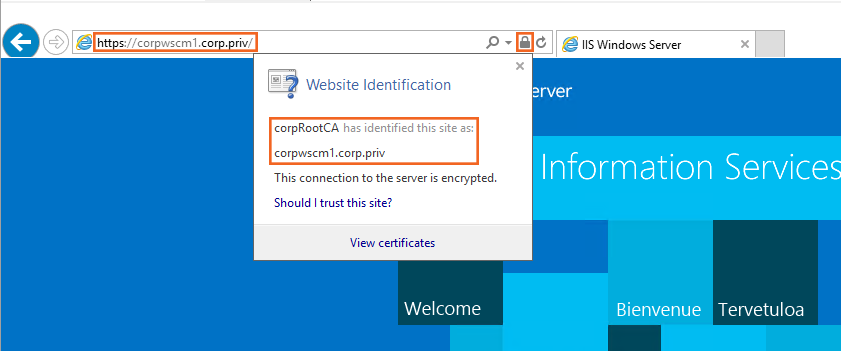

Ouvrez “Internet Explorer”, allez sur le site “https://corpwscm1.corp.priv”. Dans la partie droite, cliquez sur l’icône “lock”, vous pouvez voir que votre certificat racine est corpRootCA et que le certificat est pour le serveur “corpwscm1.corp.priv”. Après avoir fermé “Internet Explorer”.

4.1 Certificat pour WSUS

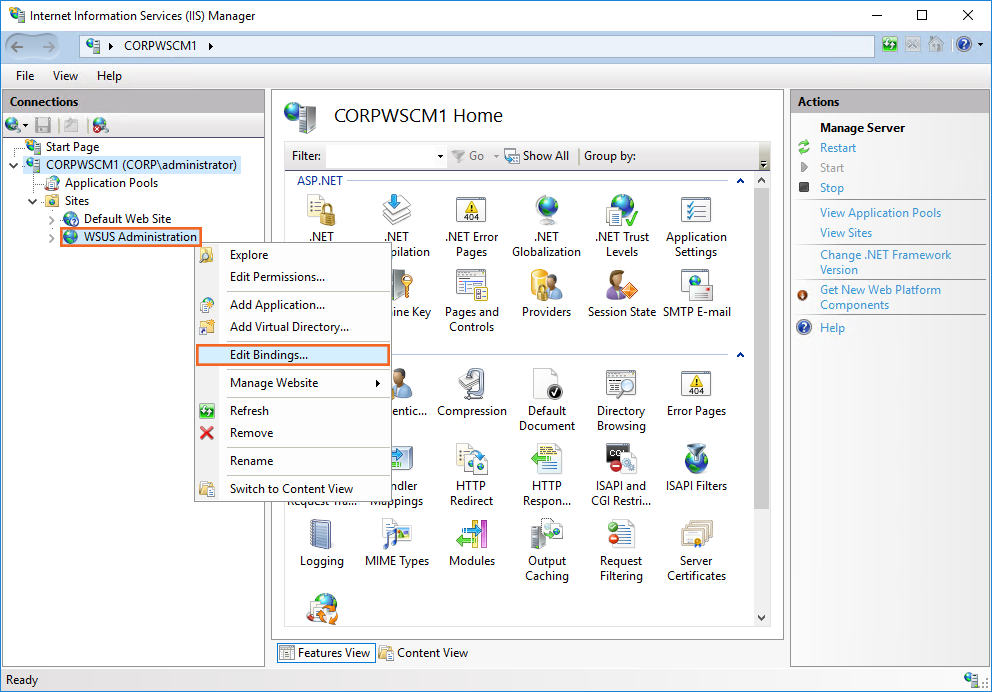

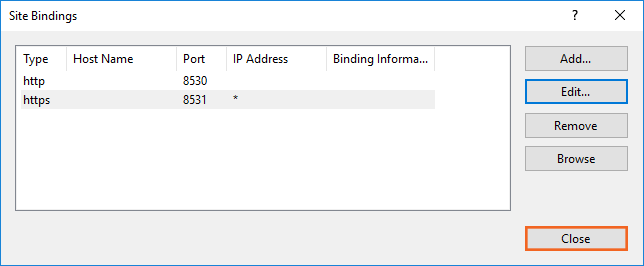

Sur votre serveur WSUS, pour moi, c’est le même que le serveur SCCM. Ouvrez la console “Internet Information Services (IIS) Manager”, cliquez à droite sur “WSUS Administration” et sélectionnez “Edit Bindings…“.

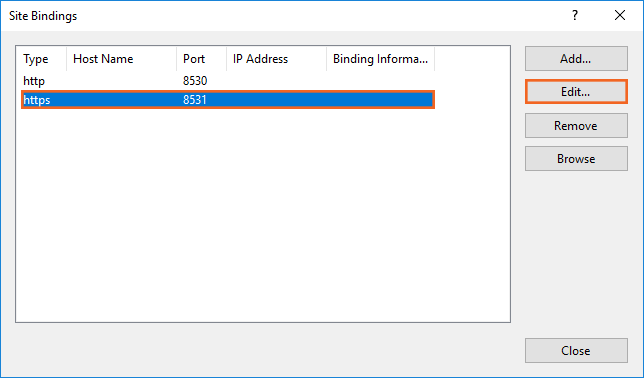

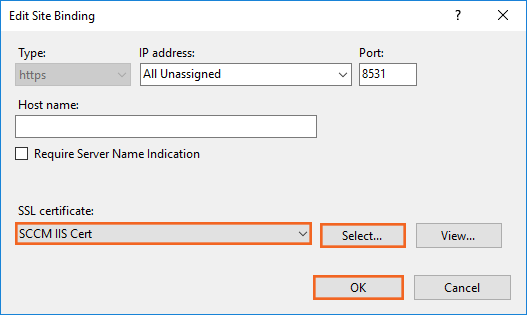

Sélectionnez la ligne “https” et cliquez sur “Edit…“.

Cliquez sur “Select…“ et sélectionnez sur “SSL Certificate” le certificat “SCCM IIS Cert” et cliquez sur “OK”.

Cliquez sur “Close”.

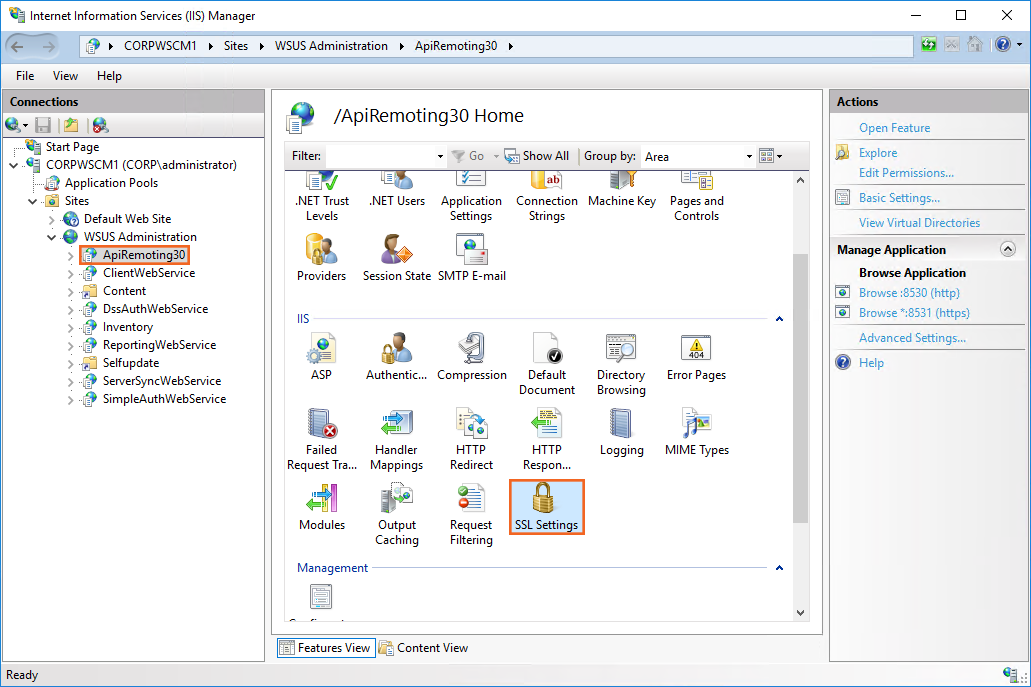

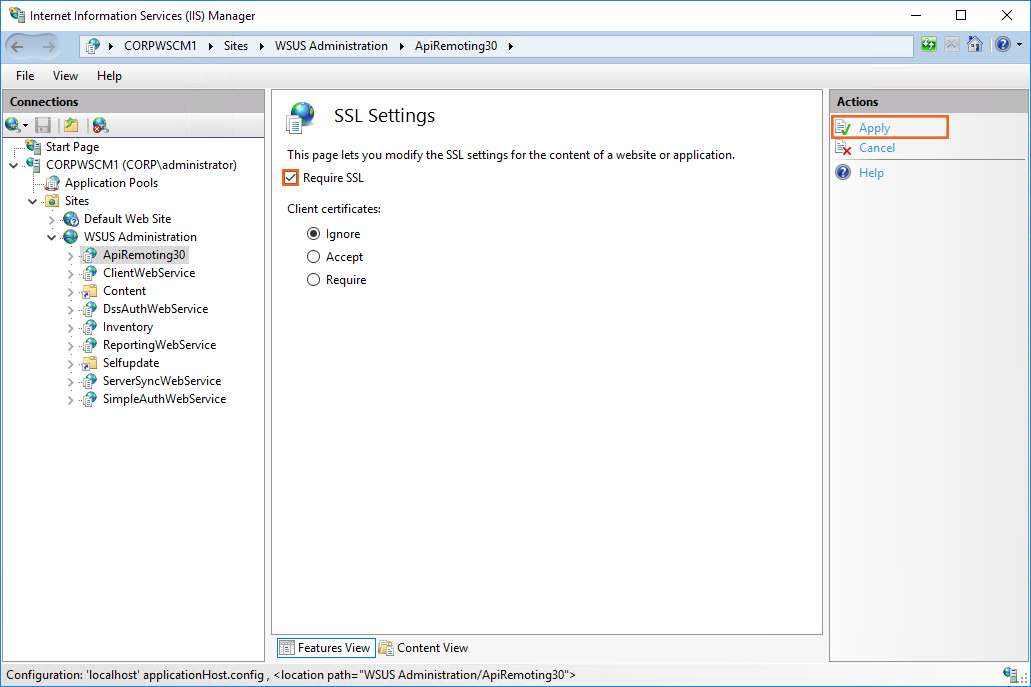

4.2 Modifier les paramètres SSL des services d’information sur Internet du WSUS

Dépensez “WSUS Administration”, sélectionnez “ApiRemoting30”, double-cliquez sur “SSL Settings”.

Cochez la case “Require SSL” et cliquez à droite sur “Apply”.

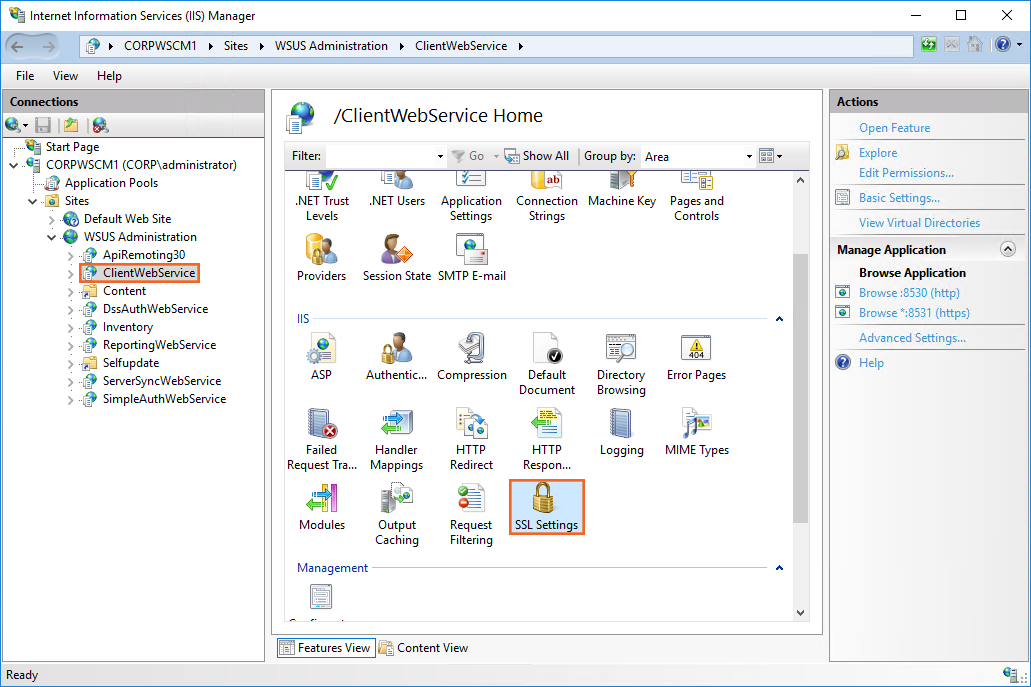

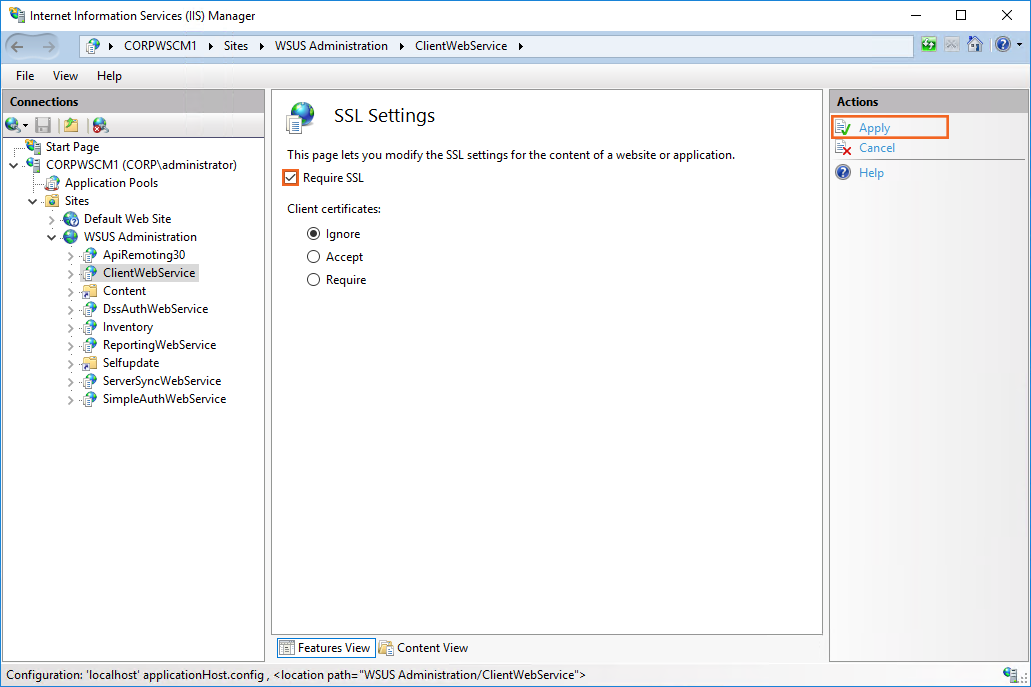

Sélectionnez “ClientWebService”, double-cliquez sur “SSL Settings”.

Cochez la case “Require SSL” et cliquez à droite sur “Apply”.

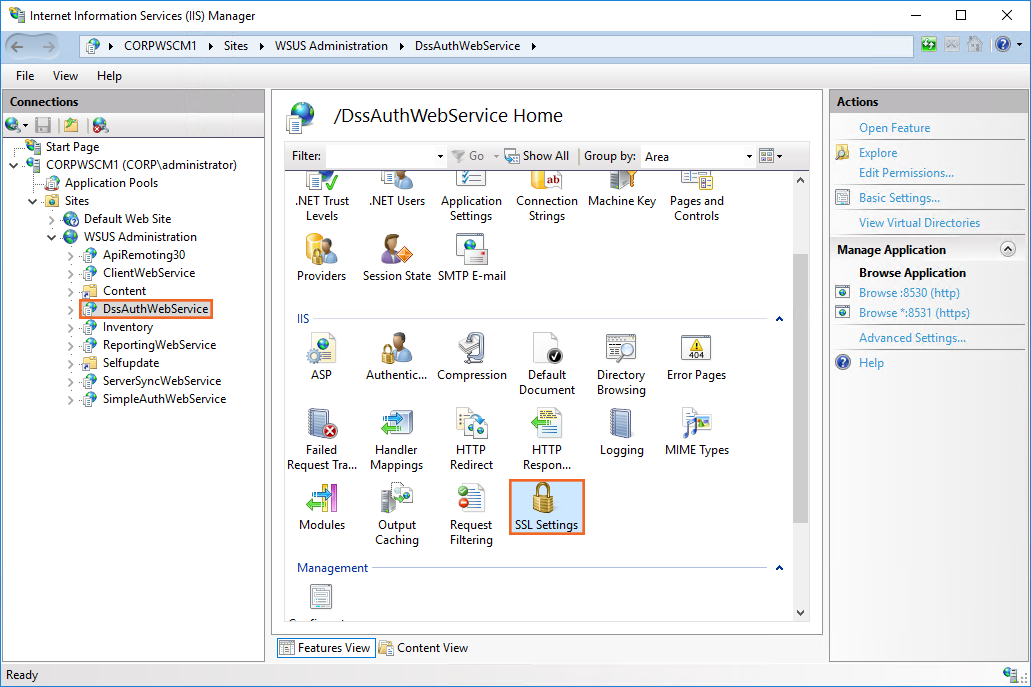

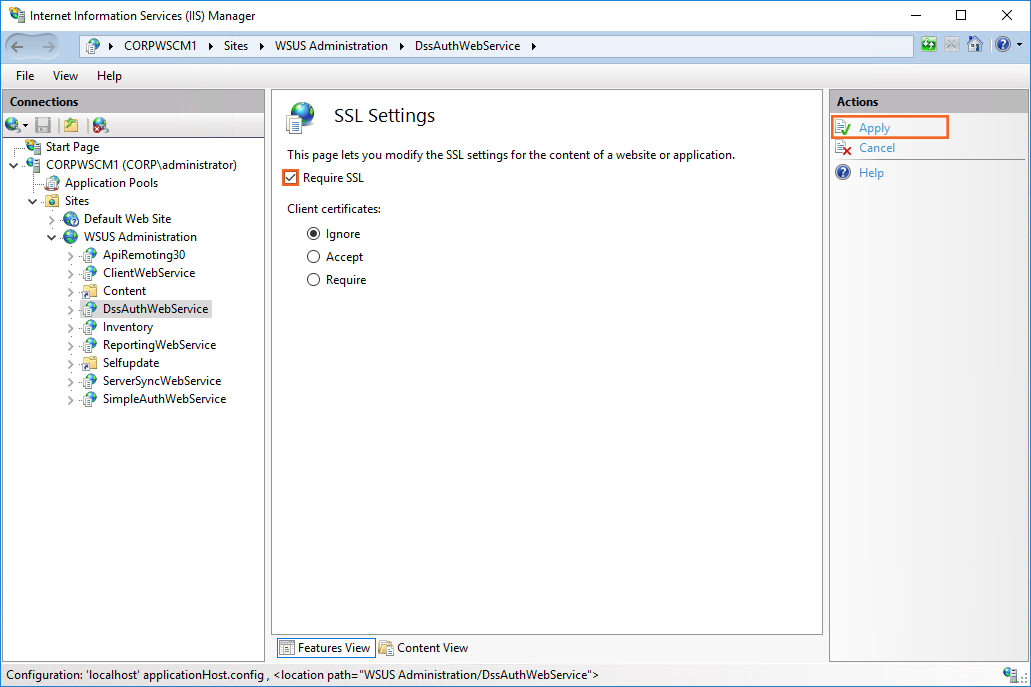

Sélectionnez “DssAuthWebService”, double-cliquez sur “SSL Settings”.

Cochez la case “Require SSL” et cliquez à droite sur “Apply”.

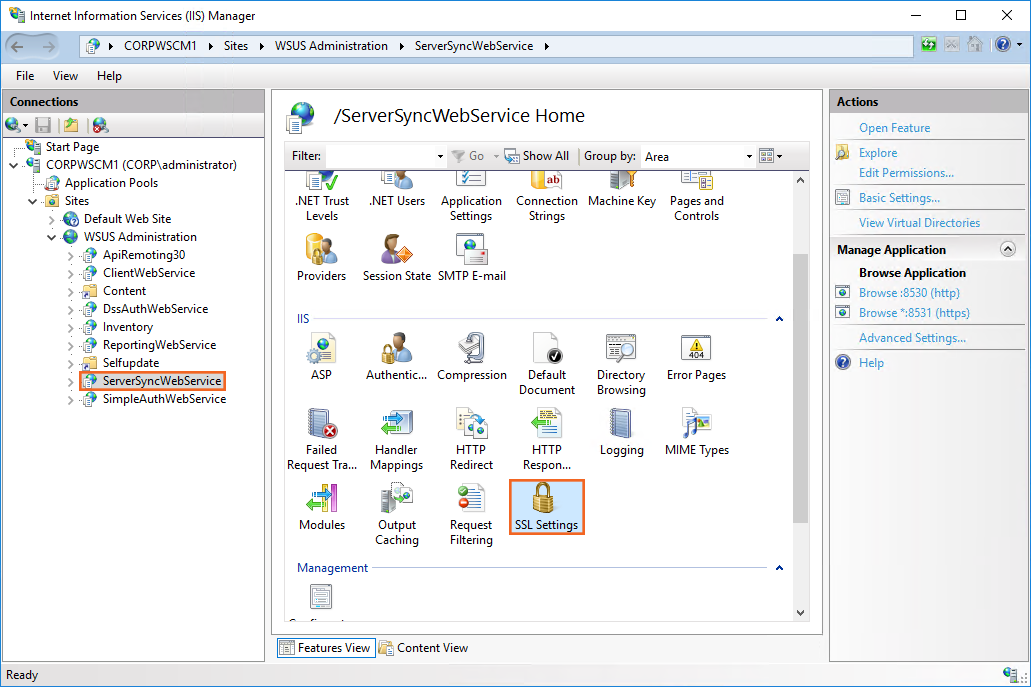

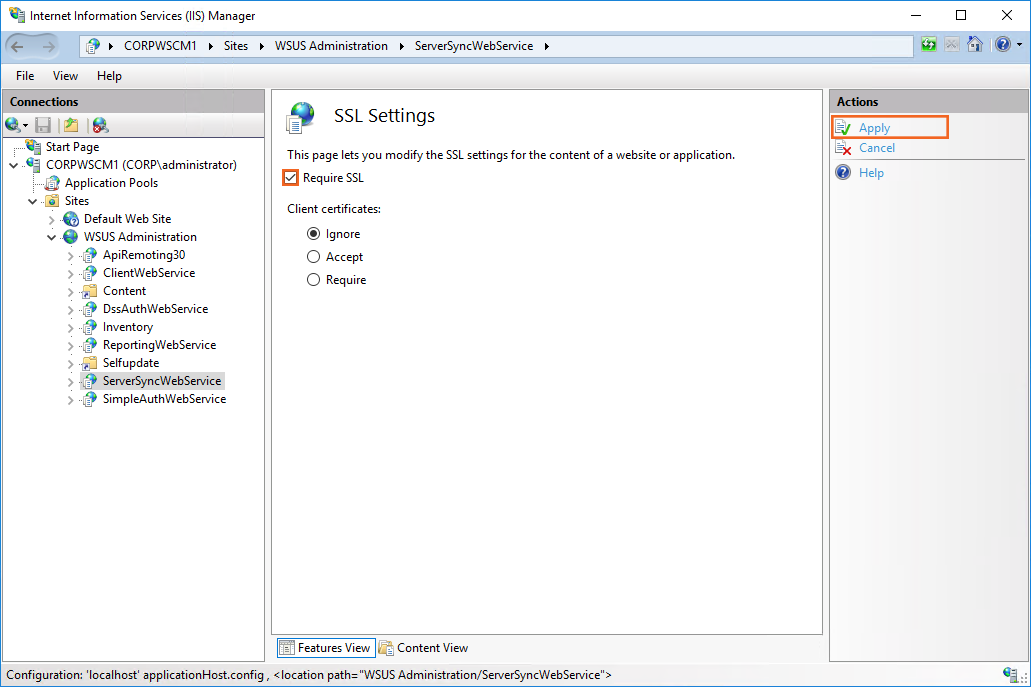

Sélectionnez “ServerSyncWebService”, double-cliquez sur “SSL Settings”.

Cochez la case “Require SSL” et cliquez à droite sur “Apply”.

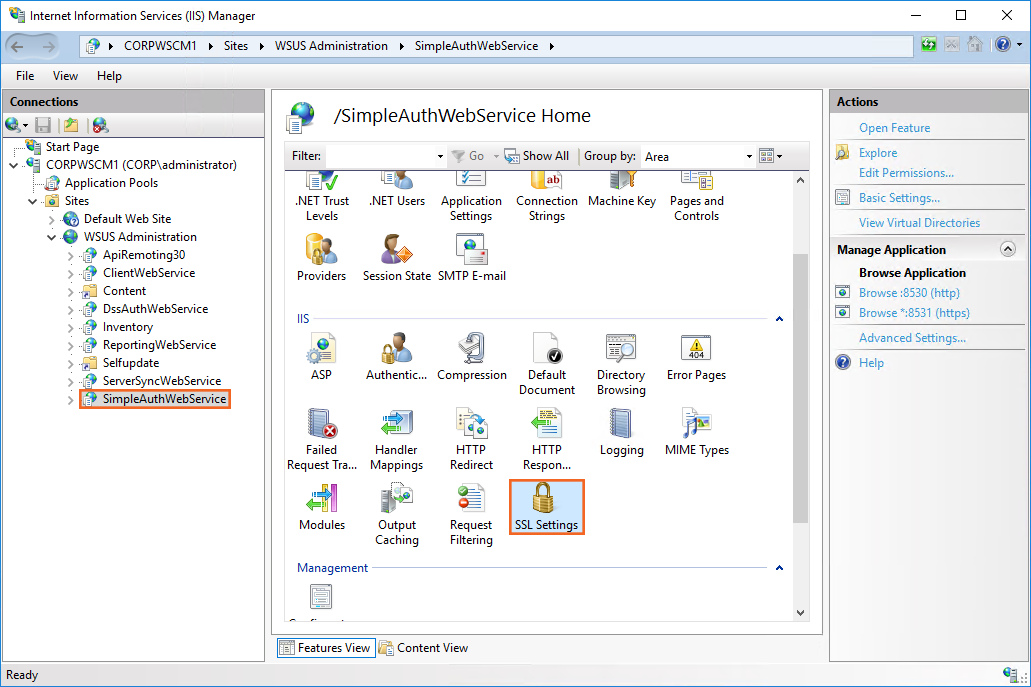

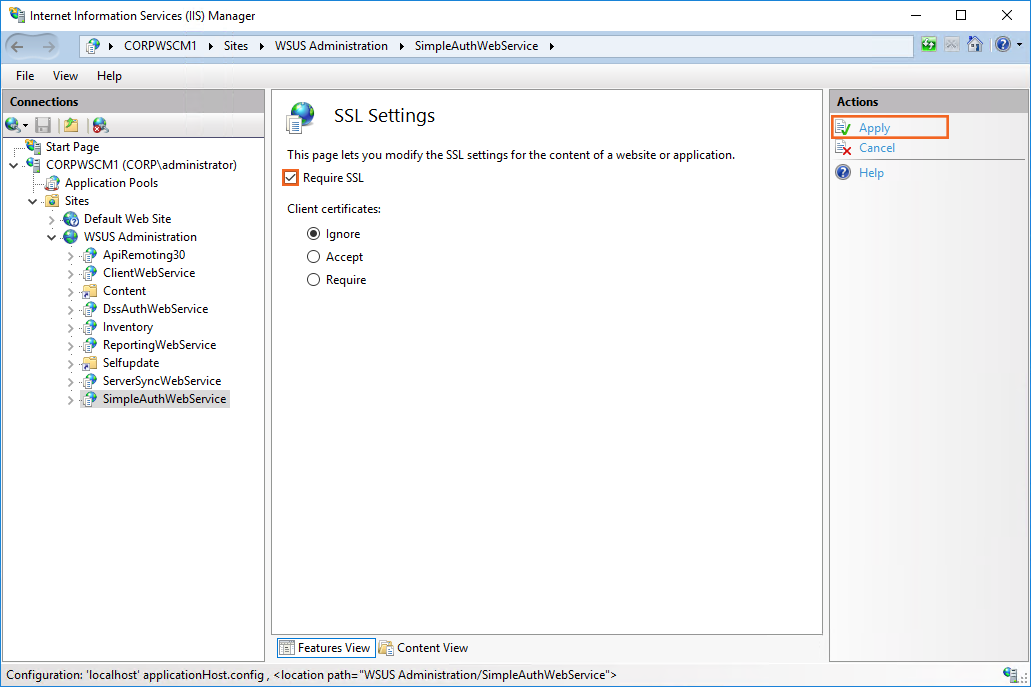

Sélectionnez “SimpleAuthWebService”, double-cliquez sur “SSL Settings”.

Cochez la case “Require SSL” et cliquez à droite sur “Apply”.

5 Configurer WSUS pour l’utilisation de SSL

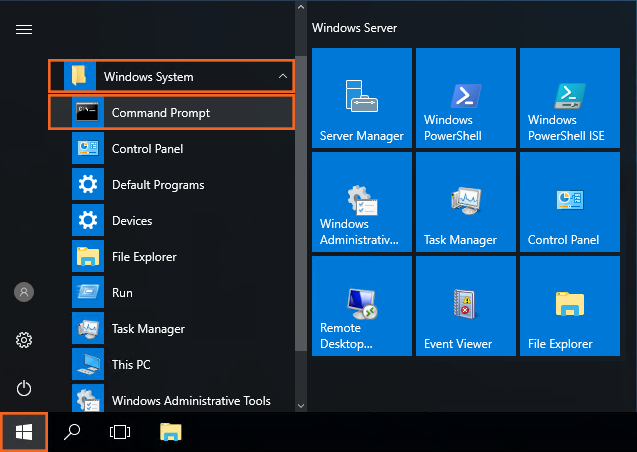

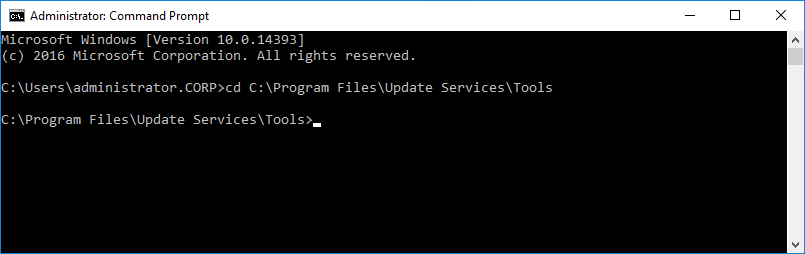

Ouvrez le “Windows Start Menu”, à gauche, développez “Windows System”, cliquez sur “Command Prompt”.

Dans le “Command Prompt”, utilisez la commande suivante :

C:\Users\administrator.CORP>cd C:\Program Files\Update Services\Tools

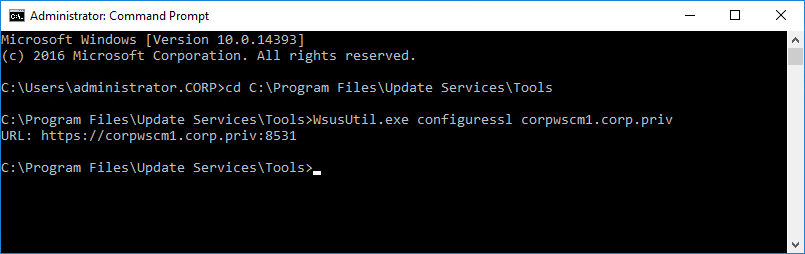

Dans le “Command Prompt”, utilisez la commande suivante :

C:\Program Files\Update Services\Tools>WsusUtil.exe configuressl corpwscm1.corp.priv

6 Exportez votre RootCA

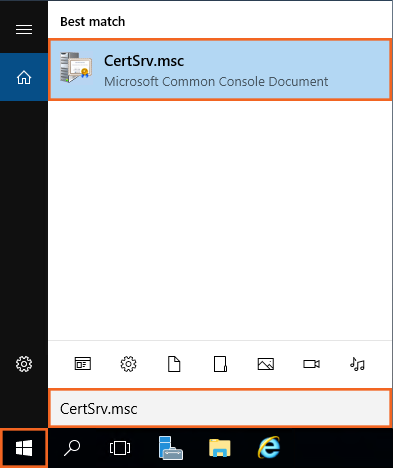

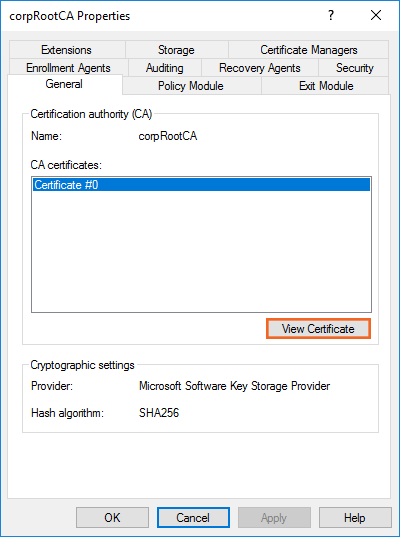

Sur votre Active Directory Certificate Service, pour moi “CORPWADS1”. Ouvrez le “Windows Start Menu”, dans la barre de recherche, cherchez la console “CertSrv.msc” et ouvrez-la.

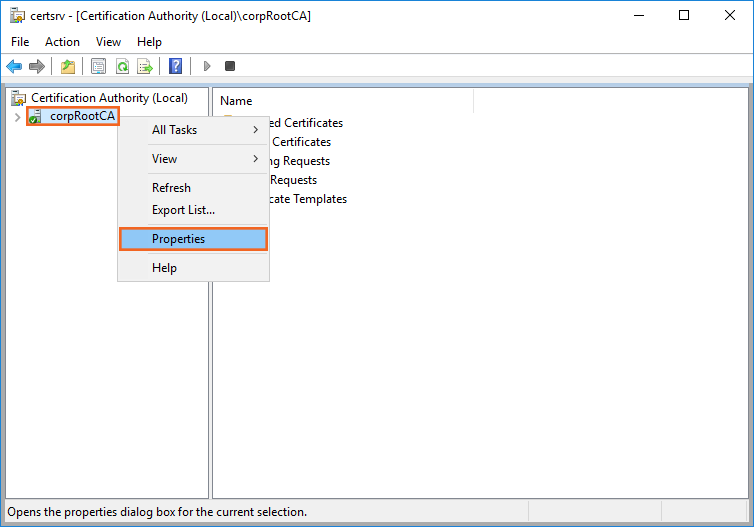

Dans la barre de gauche, faites un clic droit sur “corpRootCA” et sélectionnez “Properties”.

Cliquez sur “View Cartificate”.

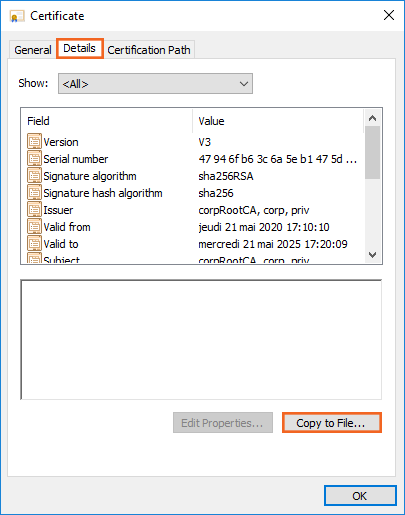

Cliquer sur l’onglet “Details” et cliquer sur “Copy to File…“.

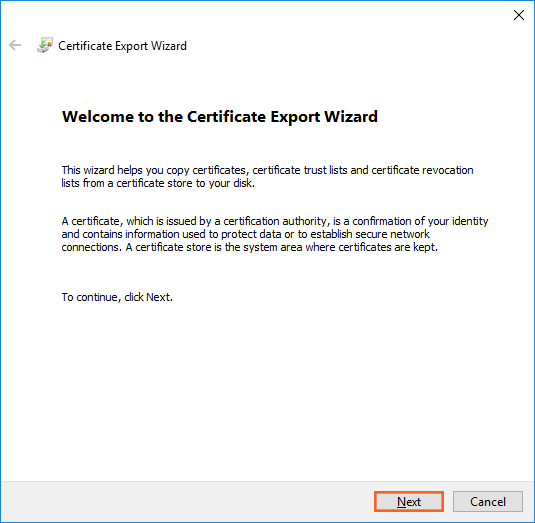

Cliquez sur “Next”.

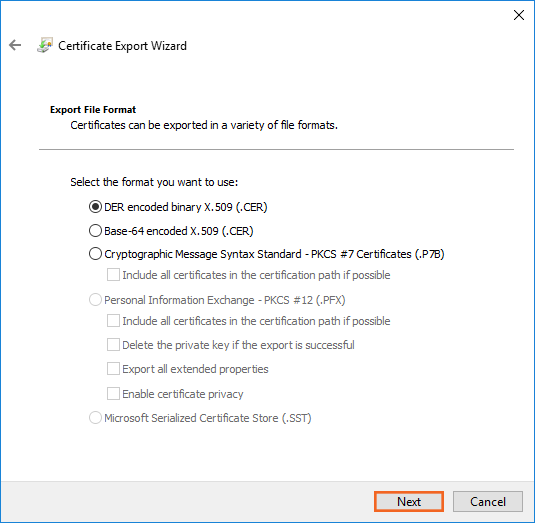

Cliquez sur “Next”.

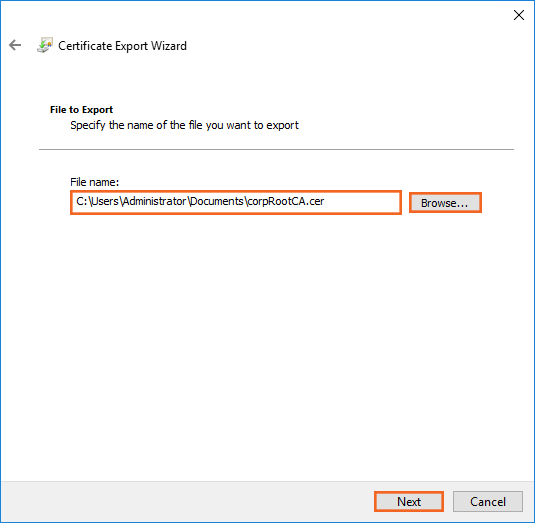

Cliquez sur “Browse…“ et remplissez le champ “File name:” en indiquant le nom du fichier de votre certificat C:\Users\Administrator\Documents\corpRootCA.cer Cliquez sur “Next”.

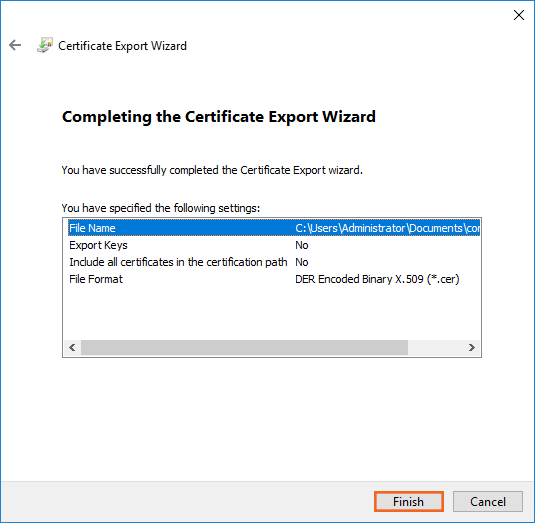

Cliquez sur “Finish”.

Cliquez sur “OK”.

Copiez votre fichier corpRootCA.cer sur votre serveur SCCM.

7 Configurer SCCM pour utiliser la communication client HTTPS

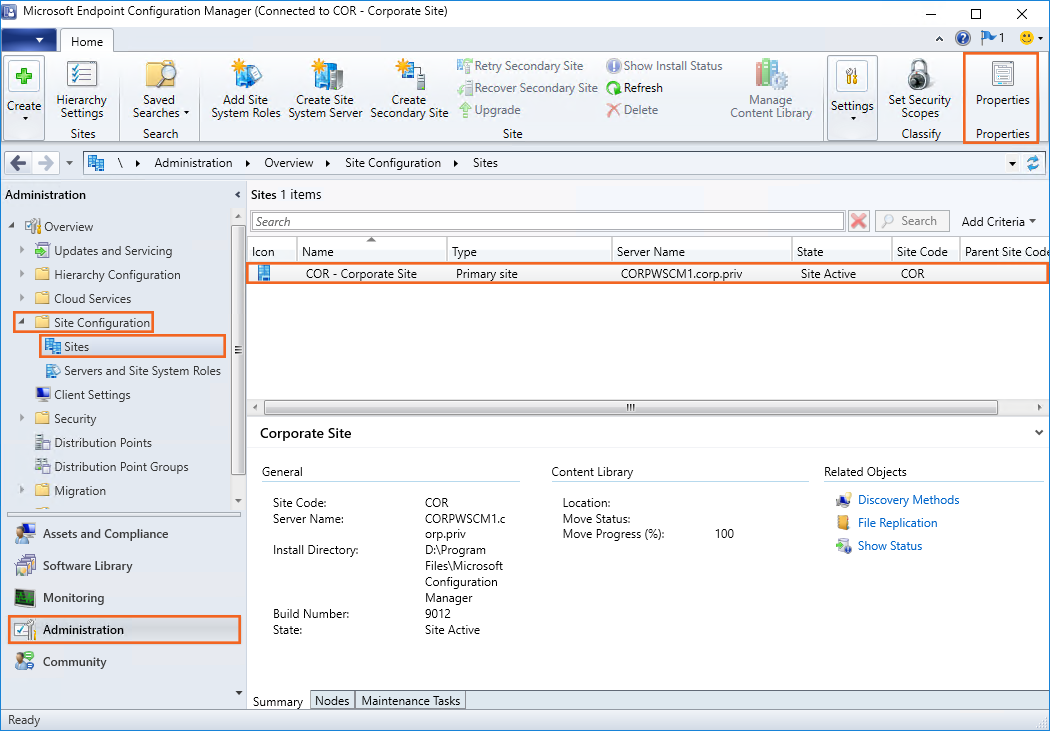

Sur votre serveur SCCM, pour moi “CORPWSCM1”. Ouvrez la console “Microsoft Endpoint Configuration Manager”. Ouvrez le “Windows Start Menu”, à droite, cliquez sur “Windows Administrative Tools”.

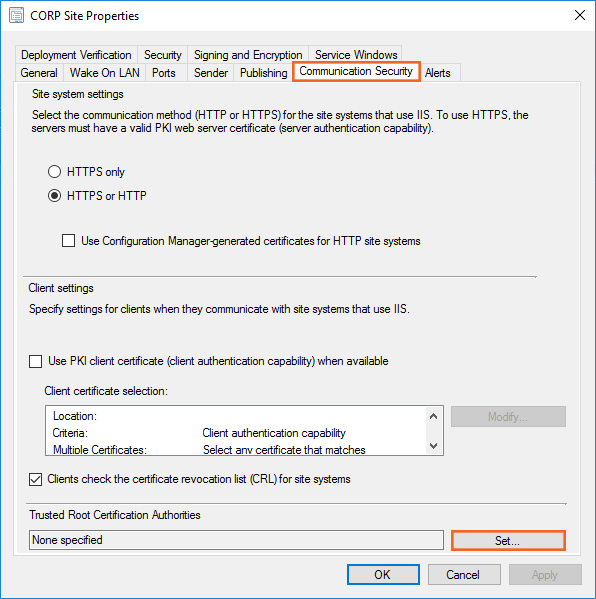

Cliquez sur l’onglet “Communication Security” et cliquez sur “Set…“.

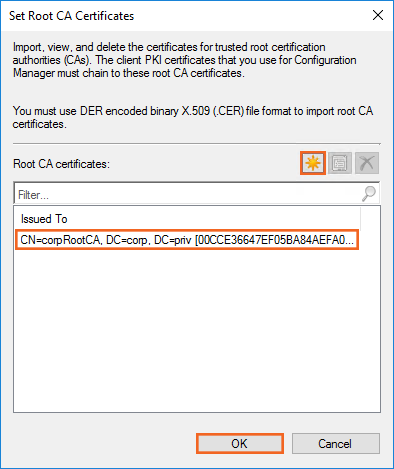

Cliquez sur l’icône en forme soleil et sélectionnez votre fichier corpRootCA.cer, cliquez sur “OK”.

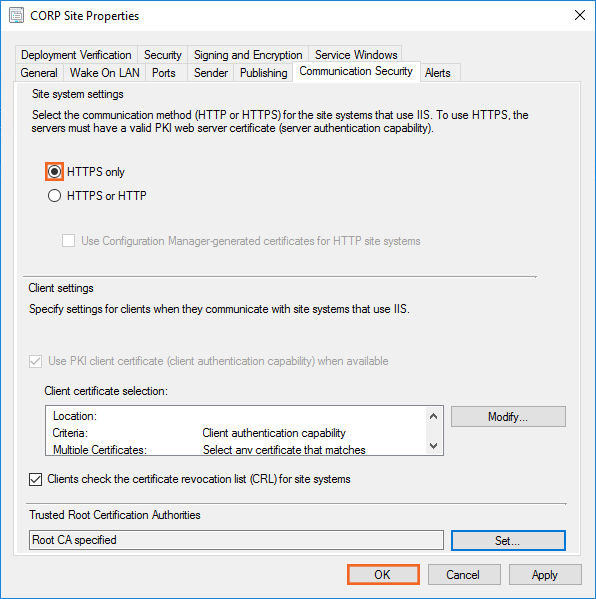

Cochez “HTTPS Only” et cliquez sur “OK”.

7.1 Configurer le Distribution Point pour l’utilisation de SSL

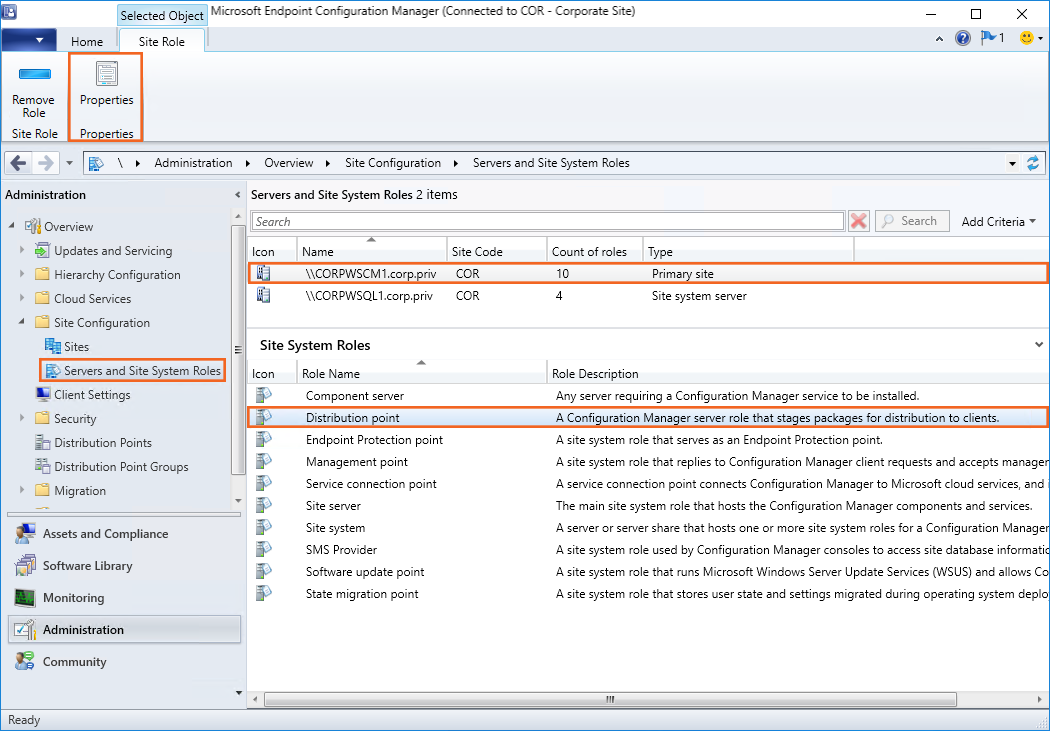

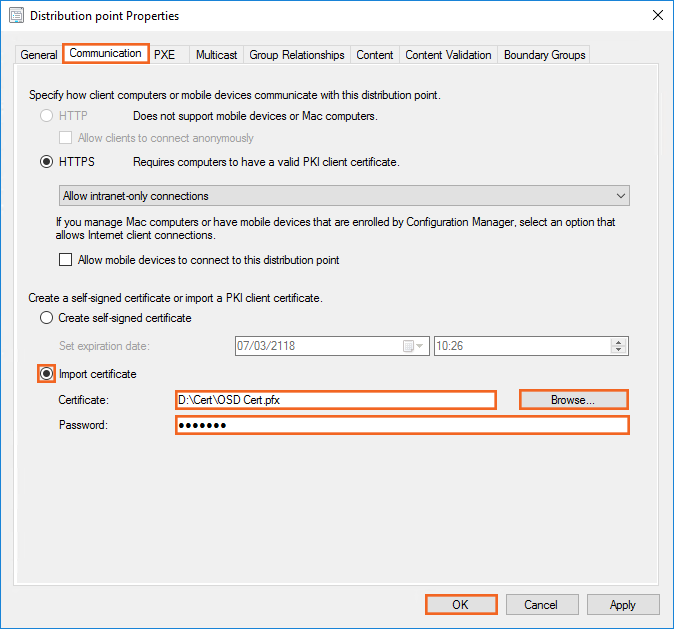

Dans le panneau de gauche, sélectionnez “Servers and Site System Roles”, dans le panneau de droite, sélectionnez votre serveur ”\\CORPWSCM1.corp.priv”, cliquez sur “Distribution point” et cliquez sur “Properties”.

Cliquez sur l’onglet “Communication”, cochez la case “Import certificate”. Cliquez sur “Browse…“ et sélectionnez le certificat OSD D:\Cert\OSD Cert.pxf dans le champ “Certificate:”, remplissez le champ “Password:” de votre mot de passe de certificat et cliquez sur “OK”.

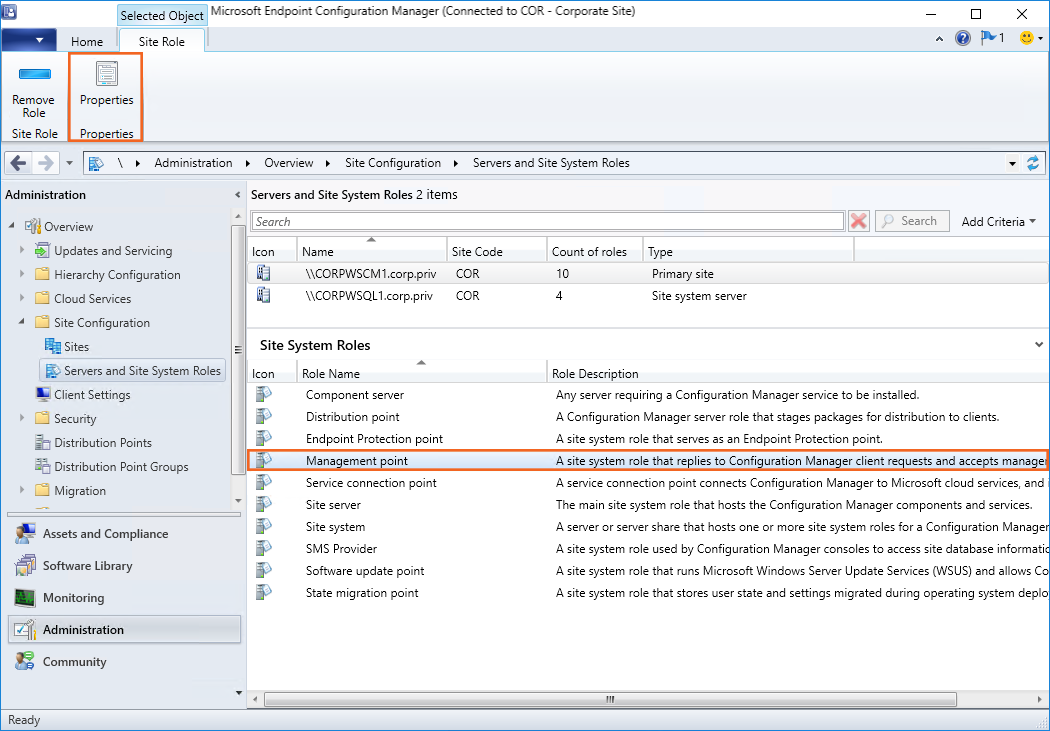

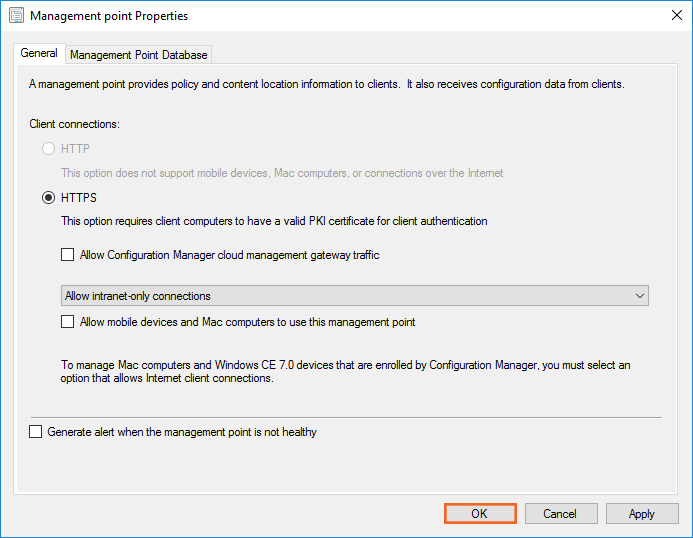

7.2 Configurer le Management Point pour l’utilisation de SSL

Cliquez sur “Distribution point” et cliquez sur “Properties”.

Vérifiez si la case HTTPS est sélectionnée et cliquez sur “OK”.

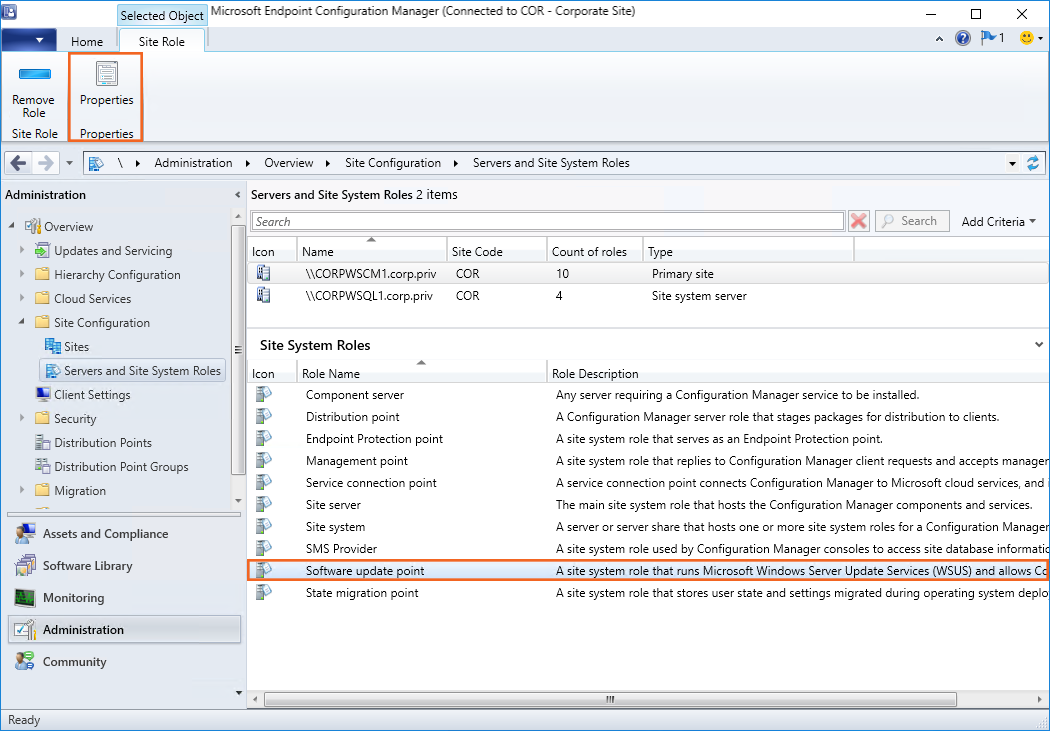

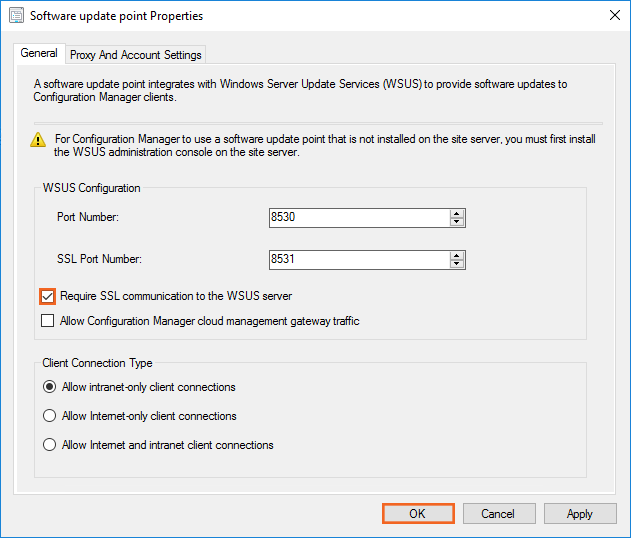

7.3 Configurer le Software update Point pour l’utilisation de SSL

Cliquez sur “Software update point” et cliquez sur “Properties”.

Cochez la case “Require SSL communication to the WSUS server” et cliquez sur “OK”.

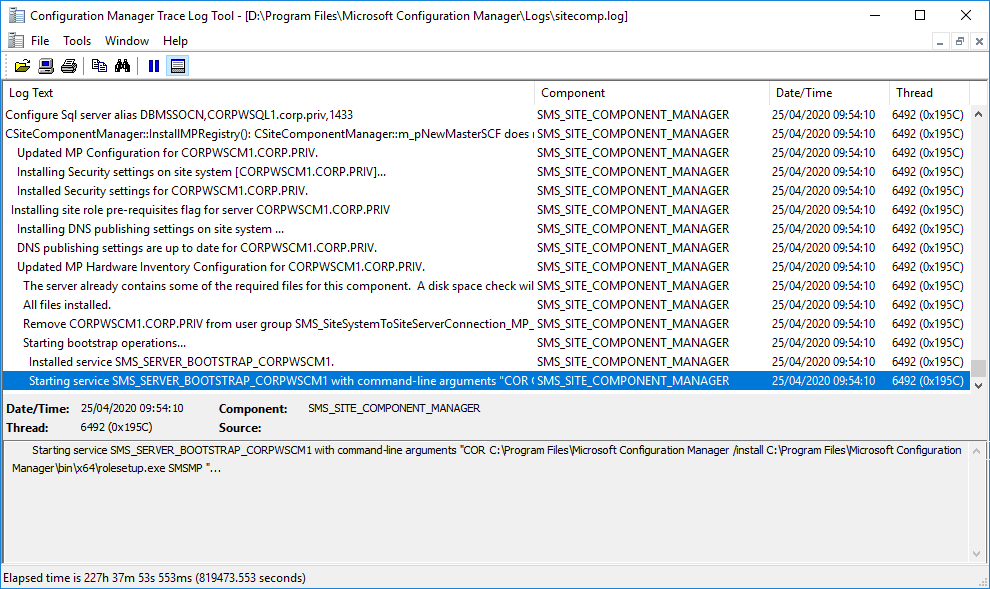

7.4 Vérifiez les logs

Ouvrez “D:\Program Files\Microsoft Configuration Manager\Logs\sitecomp.log”. Dans sitecomp.log, vous pouvez voir que le point de gestion a été initié pour se réinstaller avec les nouveaux paramètres.

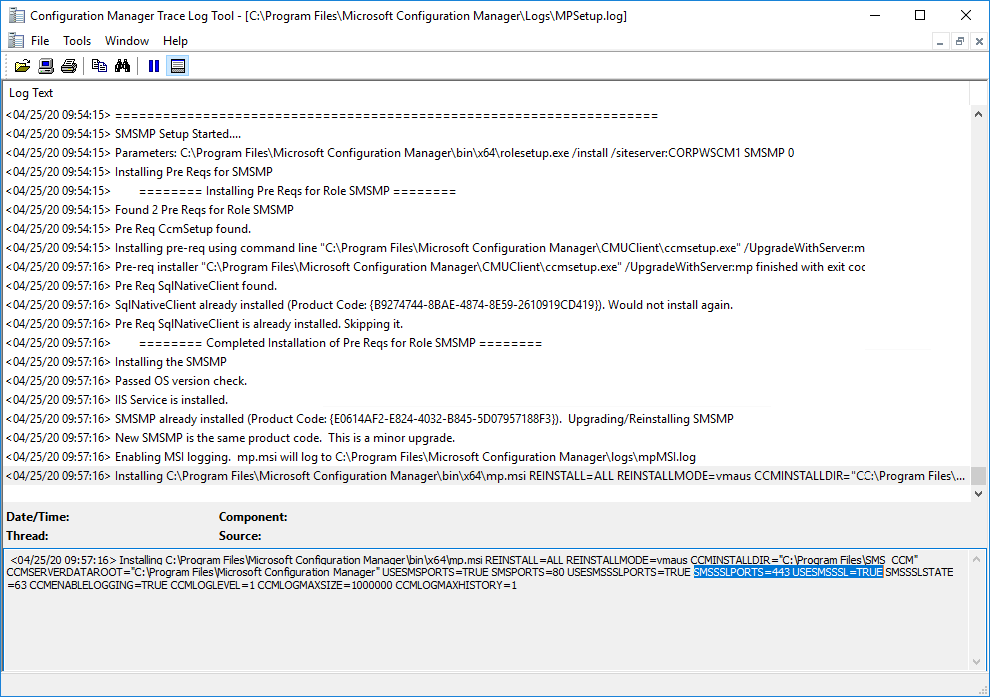

Ouvrez “D:\Program Files\Microsoft Configuration Manager\Logs\MPSetup.log”. Dans MPSetup.log, vous pouvez voir que la communication est en mode SSL.

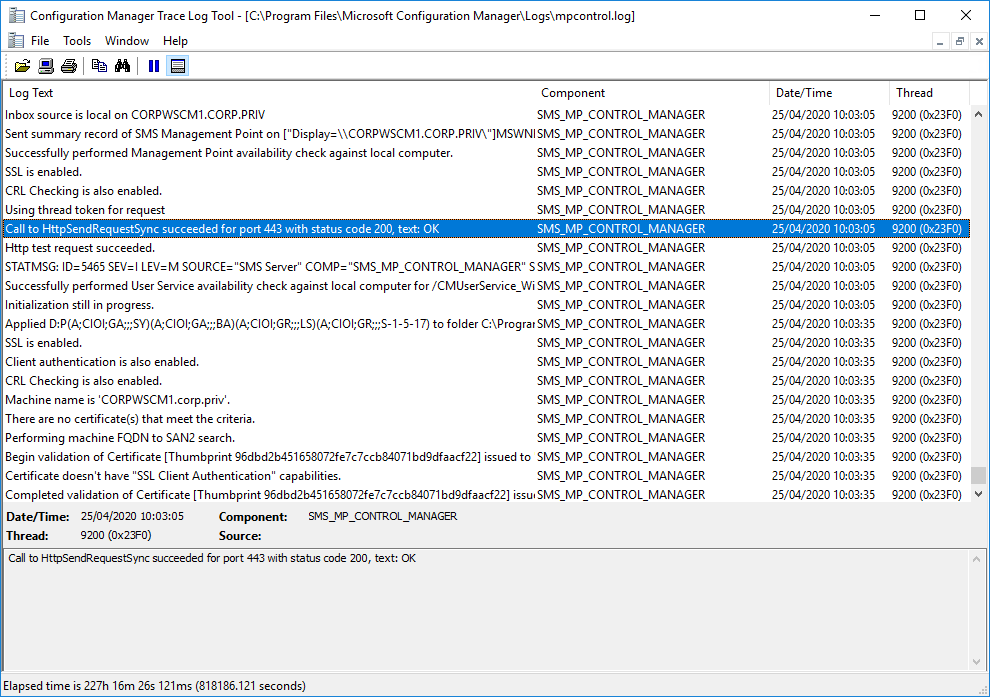

Ouvrez “D:\Program Files\Microsoft Configuration Manager\Logs\mpcontrol.log”. Dans mpcontrol.log, vous pouvez voir que la communication en HTTPS est OK.

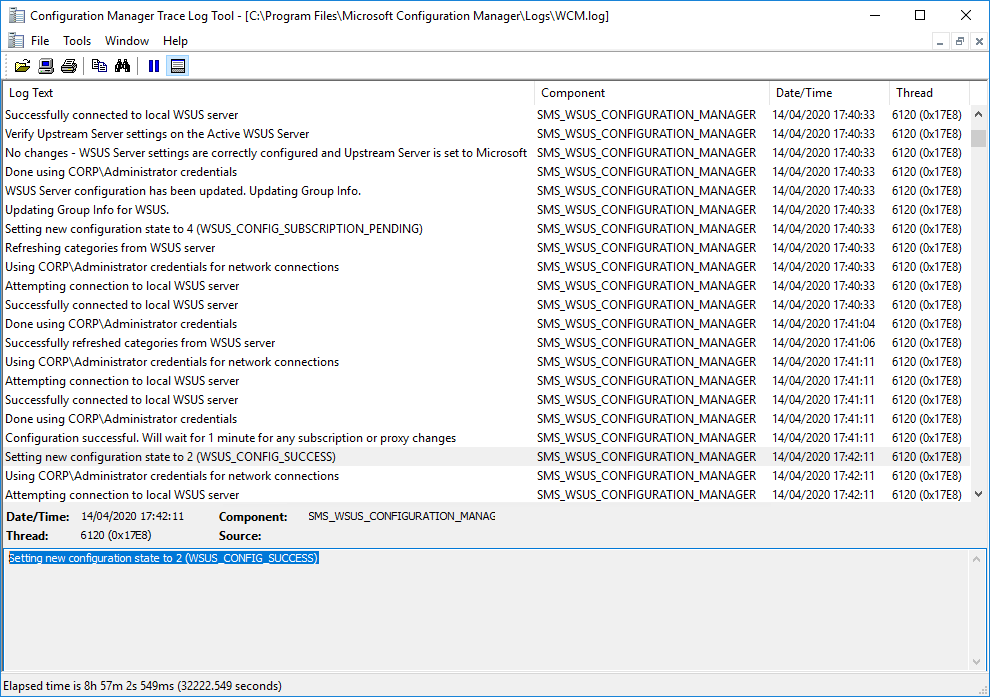

Ouvrez “D:\Program Files\Microsoft Configuration Manager\Logs\WCM.log”. Dans le fichier WCM.log, vous pouvez voir le point de mise à jour du logiciel reconfiguré pour utiliser la communication en HTTPS.

8 Vérifier le certificat client et la communication SSL avec le SCCM

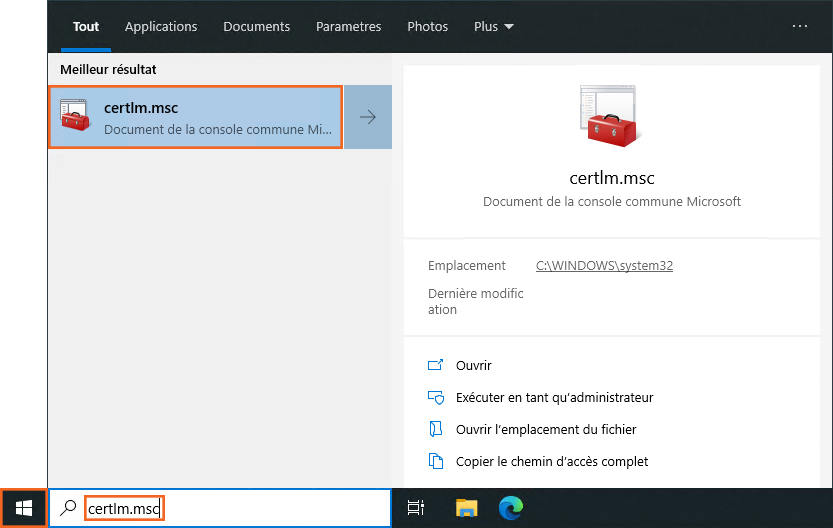

Sur votre client, pour moi “WD01”. Ouvrez le “Windows Start Menu”, dans la barre de recherche, cherchez la console “certlm.msc” et ouvrez-la.

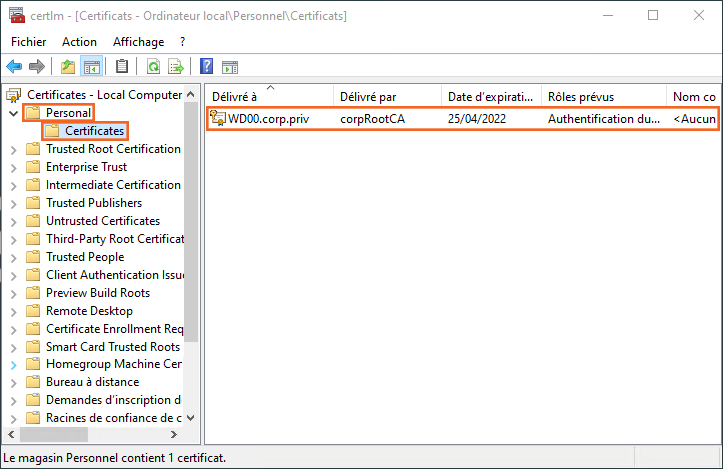

Dans la barre de gauche, développez “Personal”, cliquez sur “Certificates”. Vous pouvez voir le certificat “SCCM Client Certificate” demandé par le client.

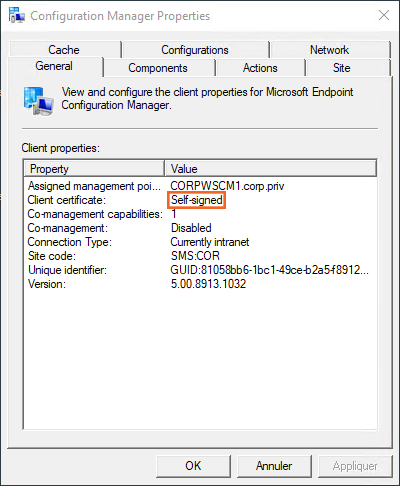

Ouvrez le “Control Panel”, et ouvrez le “Configuration Manager Client agent”. Dans votre “Client certificate:”. Propriété, vous verrez pour le moment est “Selft-signed”.

Fermez le “Configuration Manager Client agent” et après quelques minutes, rouvrez-le. Dans votre “Client certificate:”, vous verrez Property, vous verrez maintenant est “PKI”.

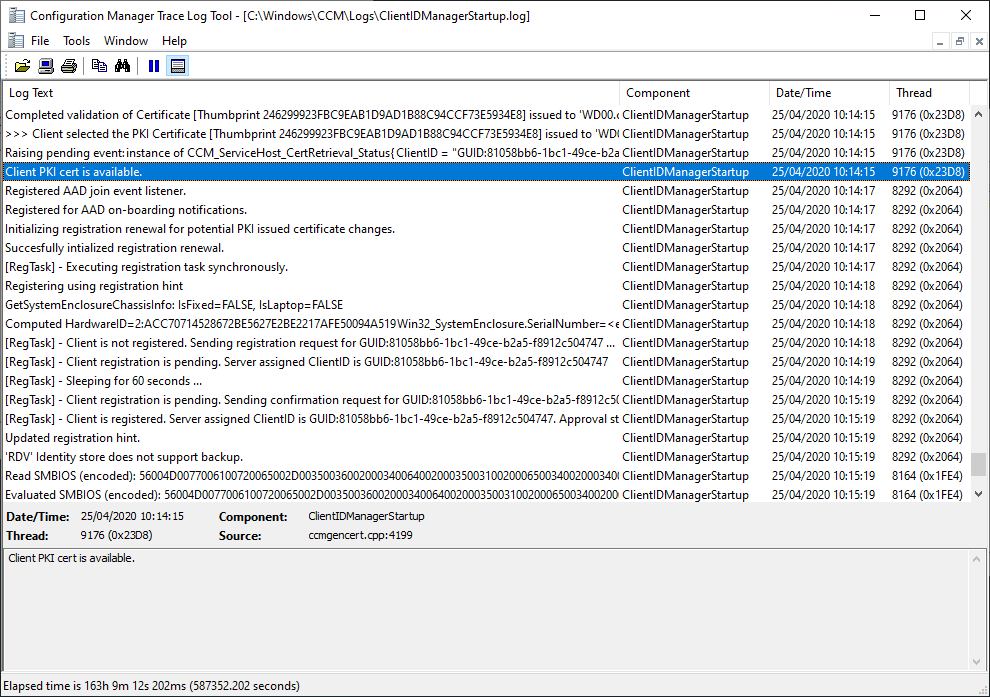

Ouvrez “C:\Windows\CCM\Logs\ClientIDManagerStartup.log”.

Dans ClientIDManagerStartup.log, vous pouvez voir que le certificat PKI du client est disponible.

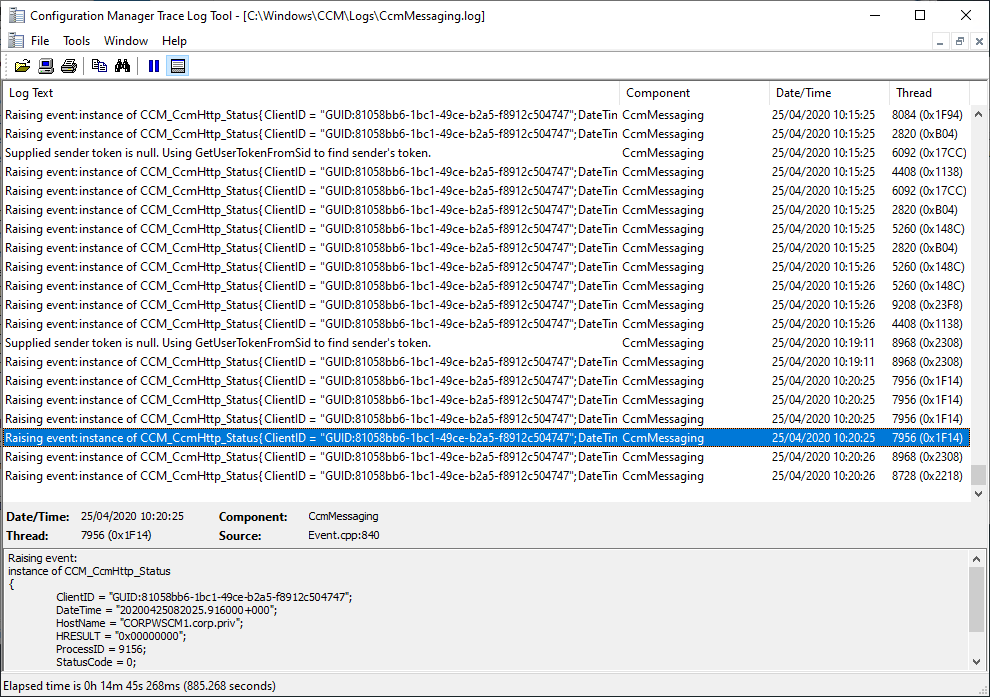

Ouvrez “C:\Windows\CCM\Logs\CcmMessaging.log”.

Dans le fichier CcmMessaging.log, vous pouvez voir que la communication est réussie.

Et voilà ! Votre infrastructure SCCM utilise maintenant votre PKI pour communiquer.

9 Sources

- PKI certificate requirements for Configuration Manager

- How can I configure System Center Configuration Manager in HTTPS mode (PKI) - Part 1

- How can I configure System Center Configuration Manager in HTTPS mode (PKI) - Part 2

- Deploy PKI Certificates for SCCM 2012 R2 Step by Step Guide

- Set up HTTPS client communication with SCCM

- Configuring SCCM 2012 for PKI and SSL: Setting up HTTPS communication

Laisser un commentaire